| Цитата |

|---|

| ;uVS v3.71 script [] zoo %SystemDrive%\DOCUMENTS AND SETTINGS\HOUSE\ГЛАВНОЕ МЕНЮ\ПРОГРАММЫ\АВТОЗАГРУЗКА\IGFXTRAY.EXE bl 6D99C48BBD436116B78A04997D854F57 164352 delall %SystemDrive%\DOCUMENTS AND SETTINGS\HOUSE\ГЛАВНОЕ МЕНЮ\ПРОГРАММЫ\АВТОЗАГРУЗКА\IGFXTRAY.EXE delall %SystemDrive%\DOCUMENTS AND SETTINGS\ALL USERS\APPLICATION DATA\ICQ\ICQNEWTAB\NEWTAB.HTML regt 1 regt 2 regt 7 regt 18 deltmp delnfr restart |

Наш форум переведен в режим работы "только для чтения", публикация новых тем и сообщений недоступна. Мы искренне благодарны вам за то, что были с нами, но пришло время двигаться дальше. После официального ухода компании ESET с российского рынка мы приступили к разработке новых продуктов вместе с новыми партнёрами. Приглашаем вас присоединиться к нашему новому форуму PRO32.

Мы более не являемся эксклюзивным дистрибьютором программных продуктов словацкого разработчика ESET в России, Республике Беларусь, Казахстане, Азербайджане, Узбекистане, Кыргызстане, Таджикистане, Туркменистане, Молдове, Грузии и Армении.

Купить и продлить лицензии ESET на нашем сайте больше нельзя.

Предлагаем вам попробовать новые продукты компании PRO32.

PRO32 — это технологичные решения, надежная защита от киберугроз и максимальная производительность устройств. Для действующих клиентов ESET мы предлагаем промокод на скидку в размере 15% — ESET15. Скопируйте его и после добавления товара в корзину, не забудьте его применить в корзине.

поговорить о uVS, Carberp, планете Земля

Ответы

On 24.06.2017 at 0:38 AM, jdashn said:

itman, and whomever may be curious: it appears that ESET does already detect this threat as Filecoder.AESNI.B according to support ticket raised.

Makes sense as they're using the same encoder, just odd that the detection would work for both the ones identified in may and the new ones in june

Eset uses YARA like generic signatures: They refer to them as "DNA signatures." Such signatures are extremely effective in detecting variants of a given malware. The signatures are also very effective in detecting polymorphic ransomware that changes its hash value on each download of it to try to bypass conventional signature detection.

----------

Eset использует YARA как общие подписи: Они называют их «сигнатурами ДНК». Такие подписи чрезвычайно эффективны при обнаружении вариантов данного вредоносного ПО. Подписи также очень эффективны при обнаружении полиморфного вымогательства, которое изменяет его значение хэша при каждой загрузке его, чтобы попытаться обойти обычное обнаружение подписи.

| Цитата |

|---|

| Дмитрий написал: |

Что случилось?

Неизвестная группа угроз скомпрометировала инфраструктуру CCleaner.

Атакующий добавил вредоносное ПО в 32-разрядные версии CCleaner 5.33.6162 и CCleaner Cloud 1.07.3191.

Файлы были доступны для скачивания с 15 августа по 12 сентября.

Кто пострадал?

Все, кто скачал и установил затронутые версии в этот промежуток времени.

Avast оценивает количество пораженных машин на 2,27 миллиона.

Как я могу узнать, заражен ли я?

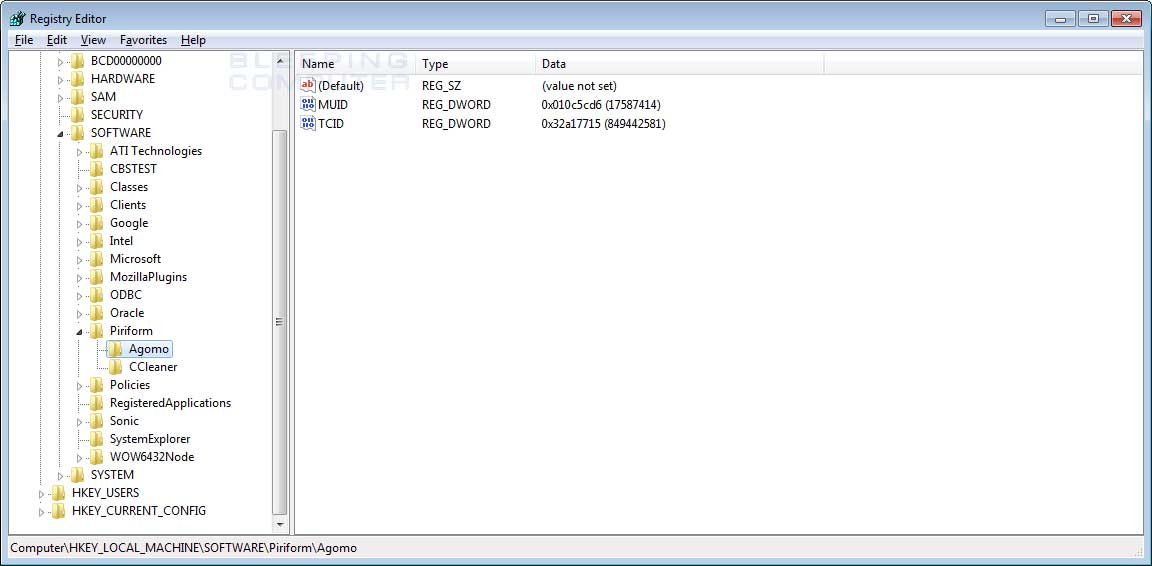

Когда была установлена зараженная версия CCleaner, она создала ключ реестра Windows, расположенный в HKEY_LOCAL_MACHINE \ SOFTWARE \ Piriform \ Agomo.

Под этим ключом будут два значения данных с именем MUID и TCID, которые используются установленной инфекцией Floxif.

Редактор реестра можно использовать для перехода к ключу Agomo и посмотреть, существует ли он. Если это так, то вы заражены этим вредоносным ПО.

Пожалуйста, обратите внимание. как показано ниже, обновление до версии 5.34 не приведет к удалению ключа Agomo из реестра Windows. Он заменит только вредоносные исполняемые файлы законными, чтобы вредоносная программа больше не присутствовала.

Что делает вредоносное ПО Floxif?

Вредоносная программа с именем Floxif - собирает данные с зараженных компьютеров, таких как имя компьютера, список установленных программ, список запущенных процессов, MAC-адреса для первых трех сетевых интерфейсов и уникальные идентификаторы для идентификации каждого компьютера.

Вредоносная программа также может загружать и выполнять другие вредоносные программы, но Avast заявила, что не обнаружила доказательств того, что злоумышленники когда-либо использовали эту функцию.

Как удалить вредоносное ПО Floxif или CCleaner?

Вредоносная программа была встроена в исполняемый файл CCleaner. Обновление CCleaner до версии 5.3 исключает старый исполняемый файл и вредоносное ПО. CCleaner не имеет системы автоматического обновления, поэтому пользователи должны загружать и устанавливать CCleaner 5.34 вручную.

Avast сказал, что это уже подтолкнуло обновление пользователям CCleaner Cloud, и все должно быть хорошо. Чистая версия - CCleaner Cloud 1.07.3214.

Что-нибудь еще?

Вредоносная программа была выполнена только в том случае, если пользователь использовал учетную запись администратора. Если вы используете низкоприоритетную учетную запись и установили CCleaner 5.33, вы больше не будете затронуты. Если вы используете Windows 7 Home Premium, ваша основная учетная запись, скорее всего, является учетной записью администратора, и вы должны предположить, что вы заражены, если вы установили эту версию CCleaner.

Тем не менее рекомендуется обновить до версии 5.34.

Почему антивирусное программное обеспечение пропустило инфекцию?

Бинарный файл CCleaner, включающий вредоносное ПО, был подписан с использованием действительного цифрового сертификата.

+

отчет от Cisco's Talos: