-----------

на текущий момент расшифровка есть по *.PUTIN; *.KREMLIN; *.RUSSIA;

Наш форум переведен в режим работы "только для чтения", публикация новых тем и сообщений недоступна. Мы искренне благодарны вам за то, что были с нами, но пришло время двигаться дальше. После официального ухода компании ESET с российского рынка мы приступили к разработке новых продуктов вместе с новыми партнёрами. Приглашаем вас присоединиться к нашему новому форуму PRO32.

Мы более не являемся эксклюзивным дистрибьютором программных продуктов словацкого разработчика ESET в России, Республике Беларусь, Казахстане, Азербайджане, Узбекистане, Кыргызстане, Таджикистане, Туркменистане, Молдове, Грузии и Армении.

Купить и продлить лицензии ESET на нашем сайте больше нельзя.

Предлагаем вам попробовать новые продукты компании PRO32.

PRO32 — это технологичные решения, надежная защита от киберугроз и максимальная производительность устройств. Для действующих клиентов ESET мы предлагаем промокод на скидку в размере 15% — ESET15. Скопируйте его и после добавления товара в корзину, не забудьте его применить в корзине.

| Код |

|---|

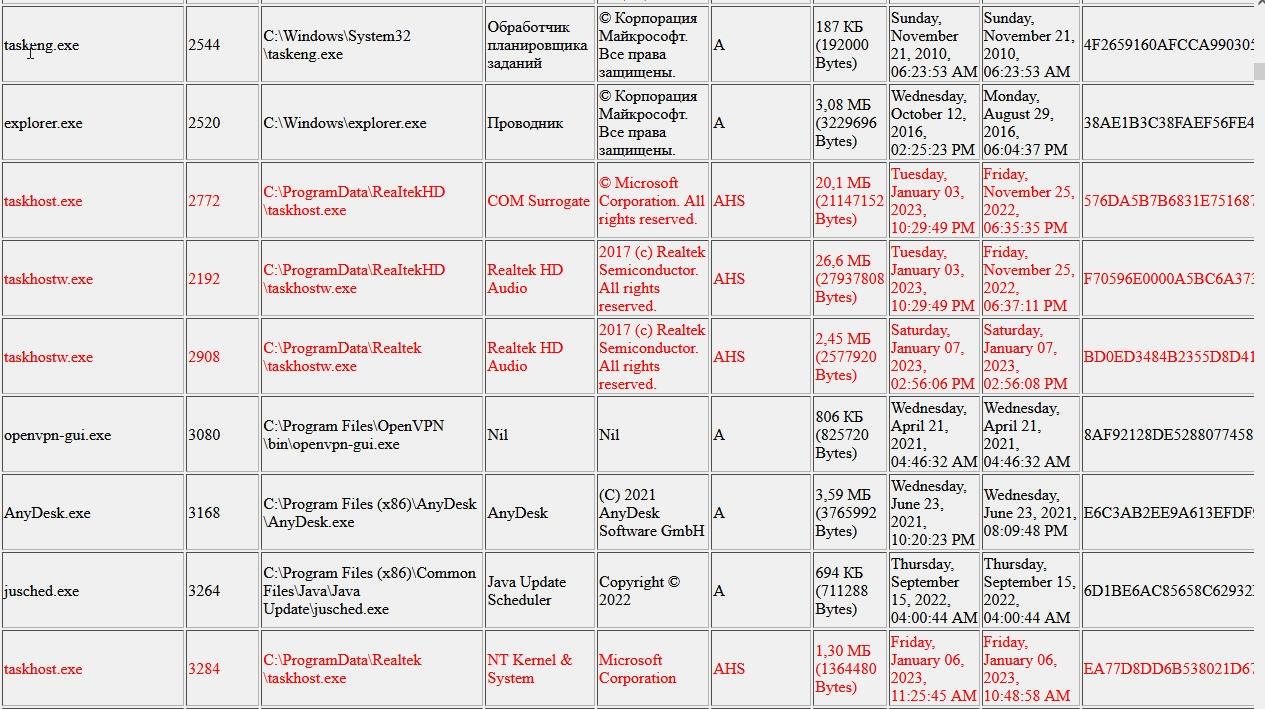

;================ Запуск результатов сканирования ================== 17-01-2023 12:18 C:\Program Files\RDP Wrapper\rdpwrap.dll is an Unwanted-Program ( 00555edb1 ) Невозможно поместить в карантин 17-01-2023 13:16 C:\ProgramData\RunDLL\rundll.exe is a Trojan ( 005292541 ) Невозможно поместить в карантин 17-01-2023 13:16 C:\ProgramData\RunDLL\system.exe is an Exploit ( 005560f51 ) Невозможно поместить в карантин 17-01-2023 13:17 C:\ProgramData\Windows Tasks Service\winserv.exe is an Unwanted-Program ( 005442fc1 ) Невозможно поместить в карантин 17-01-2023 13:17 C:\ProgramData\WindowsTask\MicrosoftHost.exe is an Adware ( 0055fa291 ) Невозможно поместить в карантин 17-01-2023 13:42 C:\Windows\[email protected] is an Unwanted-Program ( 004d38111 ) Невозможно поместить в карантин 17-01-2023 15:01 C:\Windows\SysWOW64\mintcastnetworks.dll is a Trojan ( 0001140e1 ) Невозможно поместить в карантин 17-01-2023 13:17 C:\ProgramData\WindowsTask\win.exe Файл зашифрован! Ожидается действие ( Не подлежит лечению ) 17-01-2023 13:16 C:\ProgramData\RunDLL\2x64.dll is a Riskware ( 0040eff71 ) Был удален 17-01-2023 13:16 C:\ProgramData\RunDLL\2x86.dll is a Trojan-Downloader ( 00536df71 ) Был удален ;------------------- Отчет------------------- ;Найденные файлы: 245056 ;Просканированные файлы: 243605 ;Зараженные файлы: 65 ;Таблица разделов просканирована: 0 ;просканировано загрузочных секторов : 0 ;Проблемы, которые необходимо исправить: 7 ;================ Конец результатов сканирования ================== |

| Код |

|---|

;uVS v4.13 [http://dsrt.dyndns.org:8888] ;Target OS: NTv6.1 v400c OFFSGNSAVE ;------------------------autoscript--------------------------- delref HTTP://PW.WEBPUBLIC.ORG/POWER3.TXT')||POWERSHELL.EXE delref HTTP://PW3CLEAR.DLLCALISO.ORG/POWERC3.TXT')||POWERSHELL.EXE delref HTTP://PWEAR.DLLCALISO.ORG/PW.TXT')||POWERSHELL.EXE delwmi %Sys32%\CMD.EXE delall %SystemDrive%\PROGRAMDATA\WINDOWS TASKS SERVICE\WINSERV.EXE zoo %SystemDrive%\PROGRAMDATA\WINDOWSTASK\AUDIODG.EXE addsgn 1A6E769A552B1E3B8236EFE32D4360156C0186D675489FF2838B3A7AD8D139B3E4ACC1573E559D9B5E870E890EE98FEAAFAC0C7287AFB7A63B3F5BE9D7D4512D 8 Win64/Packed.Themida.L 7 zoo %SystemDrive%\PROGRAMDATA\REALTEK\TASKHOST.EXE addsgn BA6F9BB2BDD5FF720B9C2D754C2124FBDA75303A02FF85B08FC3813792F5BB0DD4C78774FE1196886F09811A8E1C4939355C045ABD5D982C2D3F21EFB30C9B65 23 Win64/CoinMiner.ACX 7 zoo %SystemDrive%\PROGRAMDATA\REAITEKHD\TASKHOST.EXE zoo %SystemDrive%\PROGRAMDATA\REAITEKHD\TASKHOSTW.EXE zoo %SystemDrive%\PROGRAMDATA\REALTEK\TASKHOSTW.EXE zoo %SystemDrive%\PROGRAMDATA\RUNDLL\RUNDLL.EXE addsgn 1A97749A5583D38FF42B254E3143FE8E608277F608C27C0BE823B096D3AE614F563348172A68BD4CB899F08A7B374C6964ABE64F77DF23355970992F879F2306 8 Python/Agent.BL [ESET-NOD32] 7 zoo %SystemDrive%\PROGRAMDATA\WINDOWSTASK\MICROSOFTHOST.EXE addsgn BA6F9BB2BD5149720B9C2D754C2160FBDA75303A4536D3B4490F09709C1ABD80EFDBA531314A19492B80849F0E95A5EA3156FC561953EC08253A97F48B8B7657 21 Win64/CoinMiner.QG 7 zoo %SystemDrive%\PROGRAMDATA\RUNDLL\SYSTEM.EXE addsgn 1A7F749A5583368CF42BFB3A88A212FA30F69CB689056A707AD645DC10D61945271703A82B2DFD092BD07B8A327609FA201CBDF9B95B5C082E77A445D0EE667A 8 Win32/Exploit.Equation.M [ESET-NOD32] 7 zoo %SystemDrive%\PROGRAMDATA\RUNDLL\START.EXE addsgn 1A69149A5583348CF42B254E3143FE53A8CFF4A6020BF7FA793C3A7B5622B50E239C050963979949EC81705B0416A0CD802017F9AA8F3BC07BFC55E8C1F2E631 8 Python/Agent.BT 7 zoo %SystemDrive%\PROGRAMDATA\WINDOWSTASK\APPMODULE.EXE addsgn BA6F9BB2BD514E720B9C2D754C2160FBDA75303A6039BC78850F097063164849CB00BB5431C05D8AA8A511953E1549393556B4565D8FF8A18153E4D438F96AF2 8 Win64/CoinMiner.NZ 7 chklst delvir deldirex %SystemDrive%\PROGRAMDATA\RUNDLL regt 14 deltmp ; ; ; ;------------------------------------------------------------- restart czoo |

| Цитата |

|---|

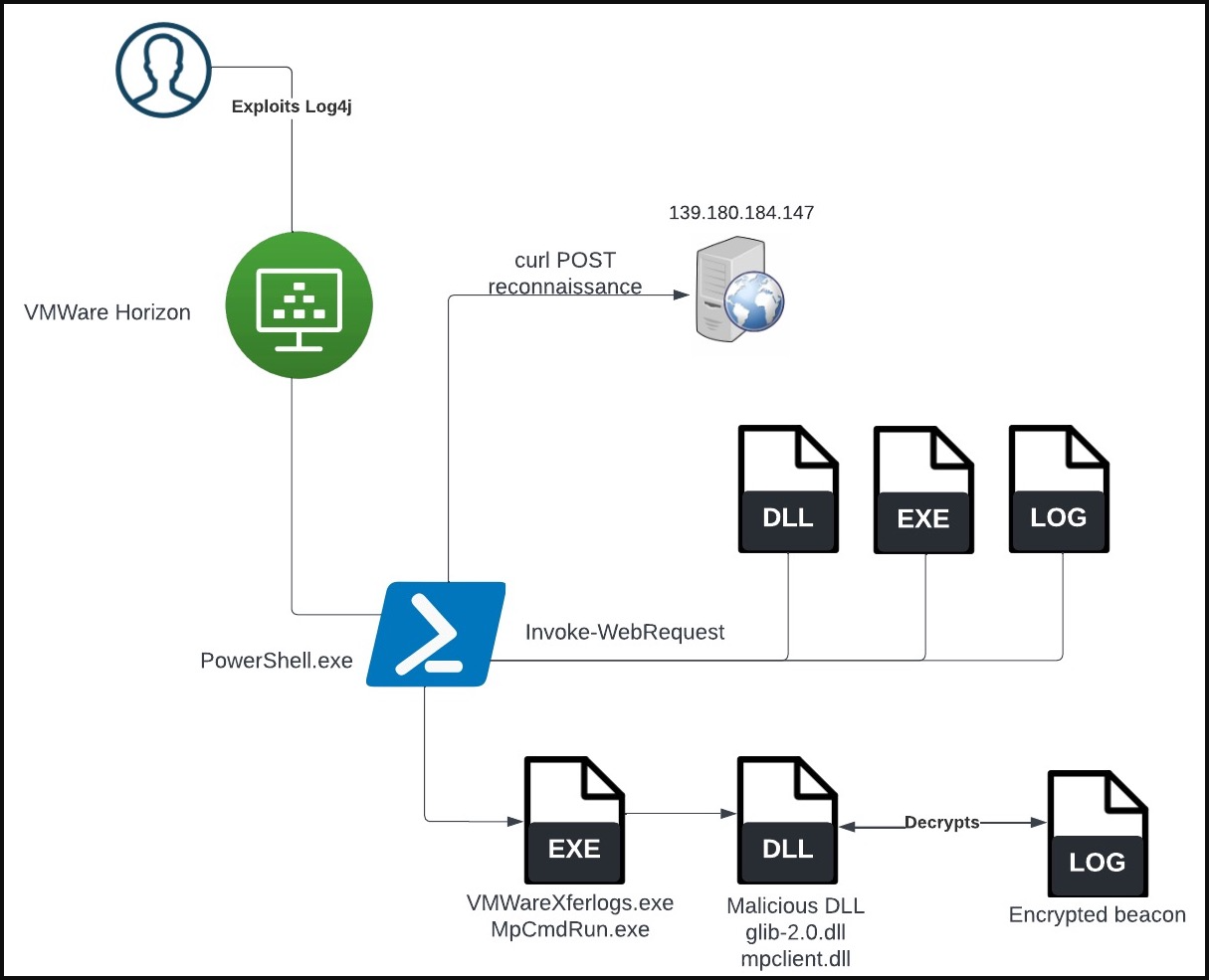

| Cobalt Strike — это легитимный набор для тестирования на проникновение с обширными функциями, популярными среди злоумышленников, для скрытой разведки сети и горизонтального перемещения перед тем, как украсть данные и зашифровать их. |

| Цитата |

|---|

| MpCmdRun.exe — это утилита командной строки для выполнения задач Microsoft Defender, которая поддерживает команды для сканирования на наличие вредоносных программ, сбора информации, восстановления элементов, выполнения диагностической трассировки и многого другого. |

| Цитата |

|---|

| cesar; .arena; .cobra; .java; .write; .arrow; .bip; .cmb/.combo; .brrr; .gamma; .monro; .bkp; .btc; .bgtx; .boost; .waifu; .FUNNY; .betta; .vanss; .like; .gdb; .xxxxx; .adobe; .tron; .AUDIT; .cccmn; .back; .Bear; .fire; .myjob; .war; .risk; .bkpx; .santa; .bizer; .gif; .auf; .USA; .xwx; .best; .heets; .qwex; .ETH; .air; .888; .amber; .frend; .KARLS; .aqva; .AYE; .korea; .plomb; .NWA; .com; .azero; .bk666; .stun; .ms13; .carcn; .btix; .gate; .love; .LDPR; .FREDD; .txt; .video; .wal; .MERS; .bat; qbix; .aa1; .qbtex; .yG; .drweb; .plut; .jack; .DDOS; .cry; .4k; .TOR13; .good; .qbx; beets; .zoh; .harma; .BSC; .kjh; .html; .HACK; .0day; .hccapx; .cap; .xxxx; .crash; .php; .dqb; .save; kick; .1BTC; .com2; .Acuf2; .nqix; .Q1G; .pdf; .cmd; MGS; .RSA; .ebola; .money; .VIVAL; .UTC; .CASH; .KRAB; .uta; .bot; .wiki; PBD; .one; .xda; .start; .asus; .VIRUS; .rsa; .kr; '.ninja; .nvram; .SySS; .kharma; .abc; .2048; ROGER; .bitx; .IMI; .asd; RIDIK; .Z9; .LIVE; .NEWS; wrar; 2NEW; .msh; .CU; .rajar; .blend; .WHY; .crown; .ncov; self; .PAY; .qbix; .PLEX; .YKUP; .8800; .rxx; '.GTF; .Mark; .IPM; .ONION; .LX; .C-VIR; .2020; .MSPLT; .ccd; .DOT; .dec; .VWA; .love$; .TRAMP; .LOL; .0day0; .PHP; .NET; .R2D2; .lab; .BANG; .payB; .space; .BOMBO; .ONE; .act; .pgp; .FRM; .wch; .club; .dr; .hack; .HCK; .r3f5s; .bad; hlpp; base; .HOW; .team; .credo; .lxhlp; .NHLP; .gyga; .bmtf; .prnds; .teamV; .GNS; .felix; .null; smpl; .rxx; .data; .homer; HAT; .tcprx; .LOG; .1dec; .xati; .GET; .Back; .Aim; .get; .abc; .rec; .NW24; .gtf; .cl; .gold; .eur; .blm; .chuk; .AHP; .lina; .TEREN; .cve; .WSHLP; .fresh; .FLYU; .gtsc; .dme; .Crypt; .259; .LCK; .kut; .SWP; .zimba; .help; .sss; .dex; .ZIN; .SUKA; .msf; .lock; .gac; .21btc; .mpr; .4help; .aol; .14x; .hub; .yoAD; .NOV; .Avaad; .crypt; .22btc; .TomLe; .word; .con30; .text; .LOTUS; .wcg; .pauq; .four; .urs; .clman; .ORAL; .Jessy; .ROG; .biden; .eofyd; .duk; .LAO; .pirat; .liz; .bqd2; .4o4; .ctpl; .error; .zphs; .2122; .HPJ; .bdev; .eye; .root; .rdp; .DELTA; .PARTY; .cnc; .ZIG; .xcss; .nmc; .ZEUS; .OFF; .PcS; .pause; .myday; .grej; .DT; .dance; .TOR; .MUST; .GanP; .CLEAN; .c0v; .JRB; .dts; .TCYO; .6ix9; .RZA; .RME; .yUixN; .nomad; .MOON; .chld; .WOLF; .NaS; .lsas; .MS; .WORM; .NEEH; .Deeep; .DC; .Xqxqx; .C1024; .ver; .RED; .bmo; .MTX; .cip: .Bl; .kl |