| Цитата |

|---|

| Cobalt Strike — это легитимный набор для тестирования на проникновение с обширными функциями, популярными среди злоумышленников, для скрытой разведки сети и горизонтального перемещения перед тем, как украсть данные и зашифровать их. |

Однако решения по обеспечению безопасности стали лучше обнаруживать маяки Cobalt Strike, что заставляет злоумышленников искать инновационные способы развертывания инструментария.

В недавнем случае реакции на атаку LockBit исследователи из Sentinel Labs заметили злоупотребление инструментом командной строки Microsoft Defender «MpCmdRun.exe» для боковой загрузки вредоносных библиотек DLL, которые расшифровывают и устанавливают маяки Cobalt Strike.

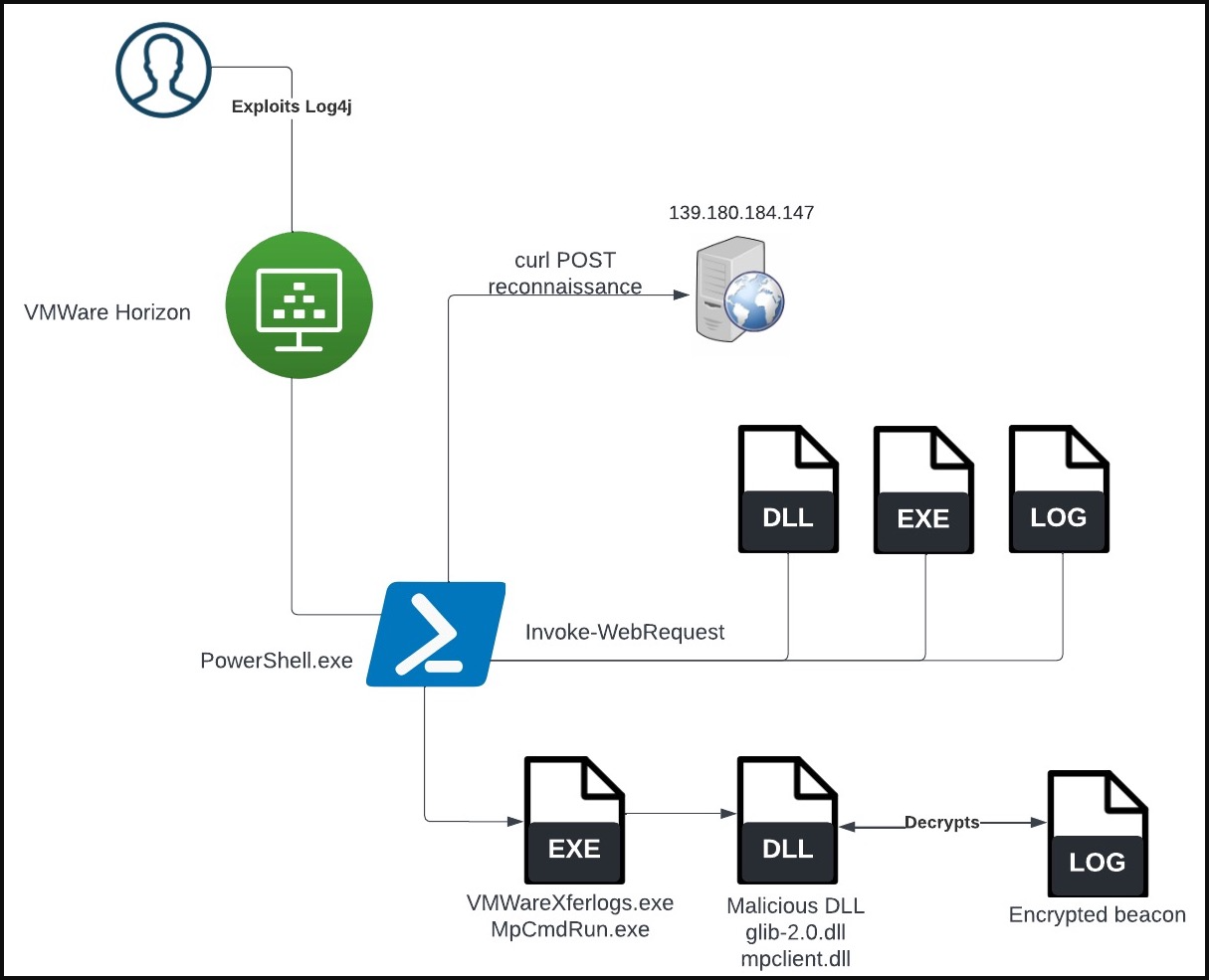

Первоначальная компрометация сети в обоих случаях была осуществлена путем использования уязвимости Log4j на уязвимых серверах VMWare Horizon для запуска кода PowerShell.

Неопубликованная загрузка маяков Cobalt Strike на скомпрометированные системы не является чем-то новым для LockBit, поскольку есть сообщения о подобных цепочках заражения, основанных на злоупотреблении утилитами командной строки VMware.

Злоупотребление Microsoft Defender

После установления доступа к целевой системе и получения необходимых пользовательских привилегий злоумышленники используют PowerShell для загрузки трех файлов: чистой копии утилиты Windows CL, файла DLL и файла журнала.

| Цитата |

|---|

| MpCmdRun.exe — это утилита командной строки для выполнения задач Microsoft Defender, которая поддерживает команды для сканирования на наличие вредоносных программ, сбора информации, восстановления элементов, выполнения диагностической трассировки и многого другого. |

При выполнении MpCmdRun.exe загрузит законную DLL с именем «mpclient.dll», которая необходима для правильной работы программы.

В случае, проанализированном SentinelLabs, злоумышленники создали собственную версию mpclient.dll, предназначенную для использования в качестве оружия, и поместили ее в место, которое отдает приоритет загрузке вредоносной версии DLL-файла.

Исполняемый код загружает и расшифровывает зашифрованную полезную нагрузку Cobalt Strike из файла «c0000015.log», установленного вместе с двумя другими файлами на более ранней стадии атаки.

Хотя неясно, почему операторы LockBit переключились с VMware на инструменты командной строки Защитника Windows для боковой загрузки маяков Cobalt Strike, это может быть сделано для обхода целевых средств защиты, реализованных в ответ на предыдущий метод.

Использование легитимных инструментов для уклонения от обнаружения EDR и AV в наши дни чрезвычайно распространено; следовательно, организациям необходимо проверять свои средства управления безопасностью и проявлять бдительность, отслеживая использование законных исполняемых файлов, которые могут быть использованы злоумышленниками.