добавьте образ автозапуска системы

добавьте образ автозапуска системы

Наш форум переведен в режим работы "только для чтения", публикация новых тем и сообщений недоступна. Мы искренне благодарны вам за то, что были с нами, но пришло время двигаться дальше. После официального ухода компании ESET с российского рынка мы приступили к разработке новых продуктов вместе с новыми партнёрами. Приглашаем вас присоединиться к нашему новому форуму PRO32.

Мы более не являемся эксклюзивным дистрибьютором программных продуктов словацкого разработчика ESET в России, Республике Беларусь, Казахстане, Азербайджане, Узбекистане, Кыргызстане, Таджикистане, Туркменистане, Молдове, Грузии и Армении.

Купить и продлить лицензии ESET на нашем сайте больше нельзя.

Предлагаем вам попробовать новые продукты компании PRO32.

PRO32 — это технологичные решения, надежная защита от киберугроз и максимальная производительность устройств. Для действующих клиентов ESET мы предлагаем промокод на скидку в размере 15% — ESET15. Скопируйте его и после добавления товара в корзину, не забудьте его применить в корзине.

| Цитата |

|---|

| Deonis Andersen написал: У меня подарочная лицензия и как я понял могу писать только на форум |

| Цитата |

|---|

| Deonis Andersen написал: Записки о выкупе нет, но есть само тело вируса. Если надо могу предоставить. |

| Цитата |

|---|

| DrWeb: Trojan.Ransom.369 ESET-NOD32: Win32/Diskcoder.Petya.A Malwarebytes: Ransom.Petya Kaspersky: Trojan-Ransom.Win32.Petr.a |

| Код |

|---|

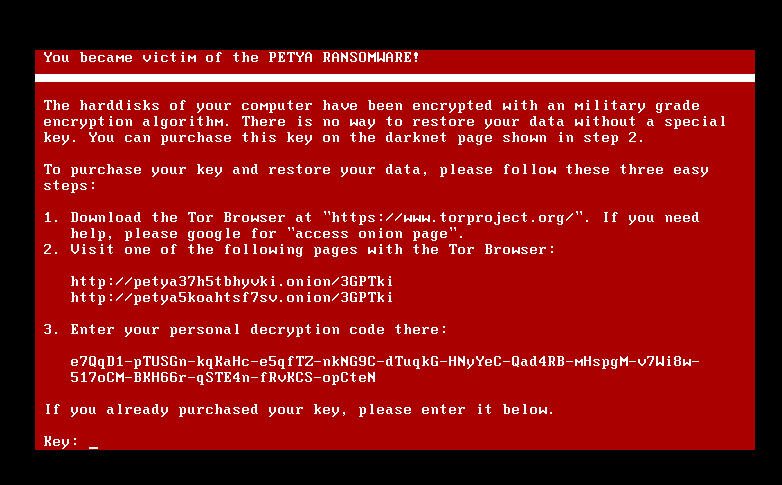

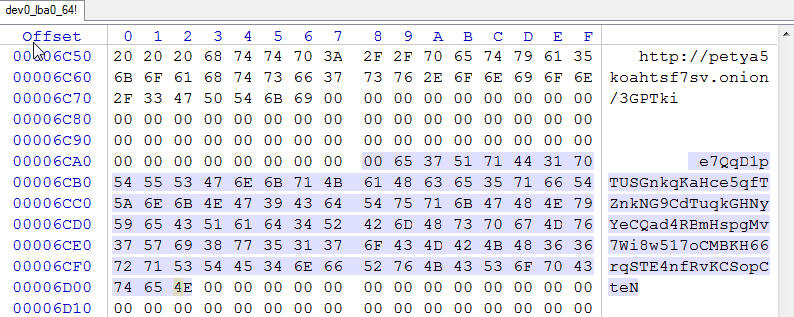

e7QqD1pTUSGnkqKaHce5qfTZnkNG9CdTuqkGHNyYeCQad4RBmHspgMv7Wi8w517oCMBKH66rqSTE4nfRvKCSopCteN) |

| Цитата |

|---|

| DMDE поддерживает файловые системы NTFS/NTFS5, FAT12/16, FAT32, exFAT, Ext2/3/4, HFS+/HFSX, ReFS (Beta) и работает в Windows 98/..XP/..7/..10, Linux, macOS, DOS (консольный интерфейс). |

| Код |

|---|

petya_key.exe ID.txt >>key.txt |

| Цитата |

|---|

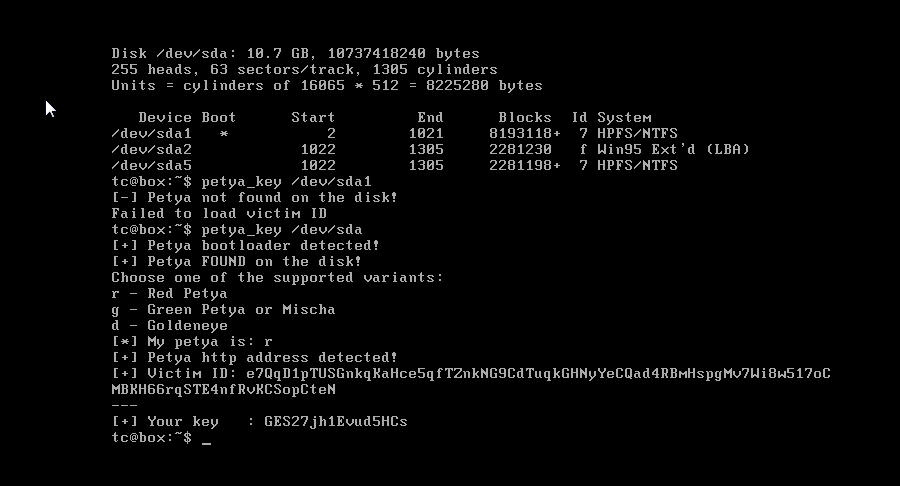

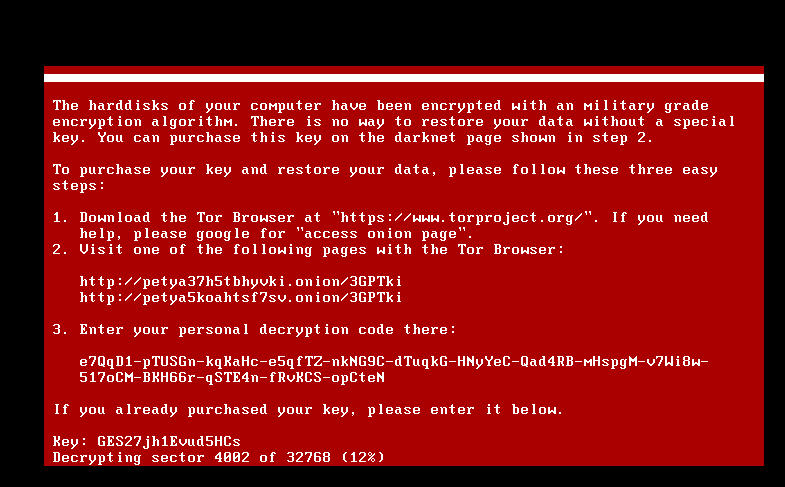

| Choose one of the supported variants: r - Red Petya g - Green Petya or Mischa d - Goldeneye [*] My petya is: Victim file: id.txt [*] [+] Victim ID: e7QqD1pTUSGnkqKaHce5qfTZnkNG9CdTuqkGHNyYeCQad4RBmHspgMv7Wi8w517oCMBKH66rqSTE4nfRvKCSopCteN --- [+] Your key : GES27jh1Evud5HCs |

| Код |

|---|

GxSx7xhxExux5xCx: hack-petya от leo-stone GES27jh1Evud5HCs: petya_key от hasherezade |

| Код |

|---|

hack-petya.exe >>key.txt |

Скрытый текст |

|---|

| G00000000 cb f0 82 97 9a 61 e2 1b 44 a2 db c8 92 96 04 82 |.....a..D.......| 00000010 00 06 80 0e 63 5a 7e 16 5e d6 5e cd 7a ce e8 ca |....cZ~.^.^.z...| 00000020 ca f0 02 97 9a 27 e2 db c4 a4 db c8 92 56 04 82 |.....'.......V..| 00000030 02 1c 80 4e 62 5a 7e 15 de 16 5e cb 7a cc eb ca |...NbZ~...^.z...| 00000040 ca f0 02 97 9a 63 e2 5b c4 a1 db c8 92 d6 04 82 |.....c.[........| 00000050 04 3e 80 ce 65 5a fe 14 5e 96 5e cd 7a cd e8 ca |.>..eZ..^.^.z...| 00000060 c9 f0 82 98 9a 2d e2 5b 44 a2 db c8 92 96 04 82 |.....-.[D.......| 00000070 06 04 80 ce 64 5a fe 14 de 16 5e cb 7a cc eb ca |....dZ....^.z...| 00000080 c9 f0 02 9e 9a 3f e2 9b c4 a2 db c8 92 56 04 82 |.....?.......V..| 00000090 08 26 80 ce 62 5a fe 15 de 56 5e cb 7a cb eb ca |.&..bZ...V^.z...| 000000a0 cc f0 02 98 9a 61 e2 1b c4 a4 db c8 92 96 04 82 |.....a..........| 000000b0 0a 22 80 8e 64 5a fe 14 de 56 5e cb fa cc eb ca |."..dZ...V^.....| 000000c0 cb f0 02 97 9a 61 e2 db c4 a2 db c8 92 d6 04 82 |.....a..........| 000000d0 0c 1e 80 8e 62 5a fe 15 de 56 5e cb fa cd eb ca |....bZ...V^.....| 000000e0 cc f0 02 9d 9a 43 e2 1b c4 a1 db c8 92 96 04 82 |.....C..........| 000000f0 0e 38 80 ce 63 5a 7e 15 de 96 5e cb 7a cb eb ca |.8..cZ~...^.z...| [61643 38786 24986 7138 41540 51419 38546 33284 1536 3712 23139 5758 54878 52574 52858 51944] Your key is: GxSx7xhxExux5xCx |

| Цитата |

|---|

| Attack Procedure: The DLL file ApplicationNetBIOSClient.dll is corresponding to the service ApplicationNetBIOSClient and loaded through the executable svchost.exe. Every time it starts upon system startup, another executable spoolsv.exe is loaded. Then spoolsv.exe scans the local area network on port 445 to find target hosts and starts the vulnerability exploit program svchost.exe and spoolsv.exe. Svchost.exe performs EternalBlue butter overflow attacks against the hosts targeted in Step 2. Upon successful intrusion, spoolsv.exe (a NSA-linked exploit kit, DoublePulsar) installs backdoor and malicious payload (x86.dll/x64.dll). The payload (x86.dll/x64.dll) is executed to duplicate rdpkax.xsl from local host to target host, decompress the file, register ApplicationNetBIOSClient service and start spoolsv to perform attacks. Each host is infected in the above ways, step by step. |

| Цитата |

|---|

| Одно из отличий заключается в том, что оригинальный сжатый пакет заменен на rdpkax.xsl, набор эксплойтов, который содержит все компоненты для выполнения атак. Как и в предыдущей версии 3.0, этот вариант также использует методы уклонения от вирусов. rdpkax.xsl - это специальный пакет данных, для которого требуется, чтобы вариант расшифровывал себя и разделял его компоненты, включая набор эксплойтов EternalBlue (svchost.exe, spoolsv.exe, x86.dll / x64.dll и т. д.), которые хранятся в следующие каталоги: C: \ Windows \ System32 \ rdpkax.xsl C: \ Windows \ System32 \ dllhostex.exe C: \ Windows \ System32 \ ApplicationNetBIOSClient.dll C: \ Windows \ SysWOW64 \ ApplicationNetBIOSClient.dll C: \ Windows \ SysWOW64 \ dllhostex.exe C: \ Windows \ NetworkDistribution |

| Цитата |

|---|

| В начале 2018 года многие ИБ-компании и независимые эксперты предупреждали о появлении майнингового ботнета, который использует зараженные хосты для добычи криптовалюты Monero. По данным специалистов, тогда было скомпрометировало от 500 000 до 1 000 000 машин, а операторы малвари «заработали» порядка 8900 Monero (около 2 млн долларов по курсу на тот момент). Данная малварь получила название WannaMine, которое угрозе дали специалисты компании CrowdStrike. Разумеется, параллель с WannaCry неслучайна. Дело в том, что для распространения малварь использует эксплоиты EternalBlue (CVE-2017-0144) и EsteemAudit (CVE-2017-0176), направленные против уязвимых Windows-машин. Названия этих эксплоитов хорошо знакомы не только ИБ-специалистам, но даже рядовым пользователям, так как именно EternalBlue весной 2017 года применялся для распространения нашумевшего шифровальщика WannaCry. |

| Цитата |

|---|

| Sergiu Copacean написал: Был установлен Symantec Endpoint. По поводу локализации - не совсем понимаю что Вы имеете ввиду.. Если это страна - то Республика Молдова. |