Новое вредоносное ПО было обнаружено как распространяемое центрами обработки вызовов в конце января и названо BazarCall или BazaCall, поскольку злоумышленники изначально использовали его для установки вредоносного ПО BazarLoader.

Как и многие вредоносные кампании, BazarCall начинается с фишингового электронного письма, но затем переходит к новому методу распространения - использованию телефонных колл-центров для распространения вредоносных документов Excel, которые устанавливают вредоносные программы.

Вместо того, чтобы связывать вложения с электронным письмом, электронные письма BazarCall предлагают пользователям позвонить по номеру телефона, чтобы отменить подписку, прежде чем они будут автоматически списаны. Эти центры обработки вызовов будут затем направлять пользователей на специально созданный веб-сайт для загрузки «формы отмены», устанавливающей вредоносное ПО BazarCall.

От фишинговых писем до колл-центров

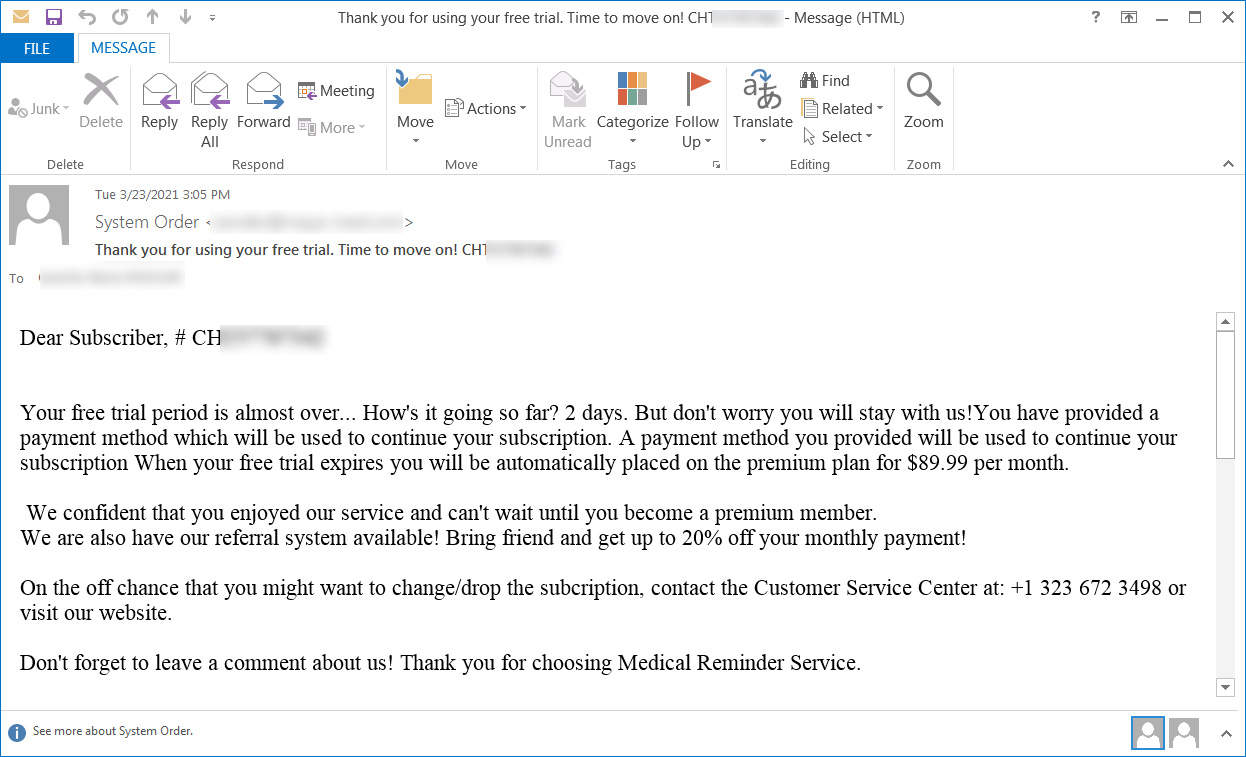

Все атаки BazarCall начинаются с фишингового электронного письма, нацеленного на корпоративных пользователей, в котором говорится, что бесплатная пробная версия получателя скоро истечет. Однако эти электронные письма не содержат никаких подробностей о предполагаемой подписке.

Эти электронные письма затем предлагают пользователю связаться с указанным номером телефона, если он хочет отменить подписку, прежде чем с него будет взиматься плата от 69,99 до 89,99 долларов за продление, как показано в примере фишингового письма BazarCall ниже.

Большая часть электронных писем были отправлены с указанием вымышленной компании, такие как "Medical reminder service, Inc.", 'iMed Service, Inc.', 'Blue Cart Service, Inc. . 'и' iMers, Inc. '

Во всех этих письмах используются похожие темы, такие как «Спасибо за использование бесплатной пробной версии» или «Ваш бесплатный пробный период почти закончился!» Исследователь безопасности ExecuteMalware составил более обширный список тем электронной почты, используемых в этой атаке.

Когда получатель звонит по указанному номеру телефона, он будет переведен на короткое удержание, а затем его встретит живой человек. При запросе дополнительной информации или о том, как отменить подписку, агент центра обработки вызовов запрашивает у жертвы уникальный идентификатор клиента, указанный в электронном письме.

Если указан правильный идентификатор клиента, агент колл-центра направит пользователя на поддельный веб-сайт, который выдает себя за компанию, предоставляющую медицинские услуги. Телефонный агент останется на телефоне с жертвой и направит их на страницу отмены, где им будет предложено ввести свой идентификатор клиента.

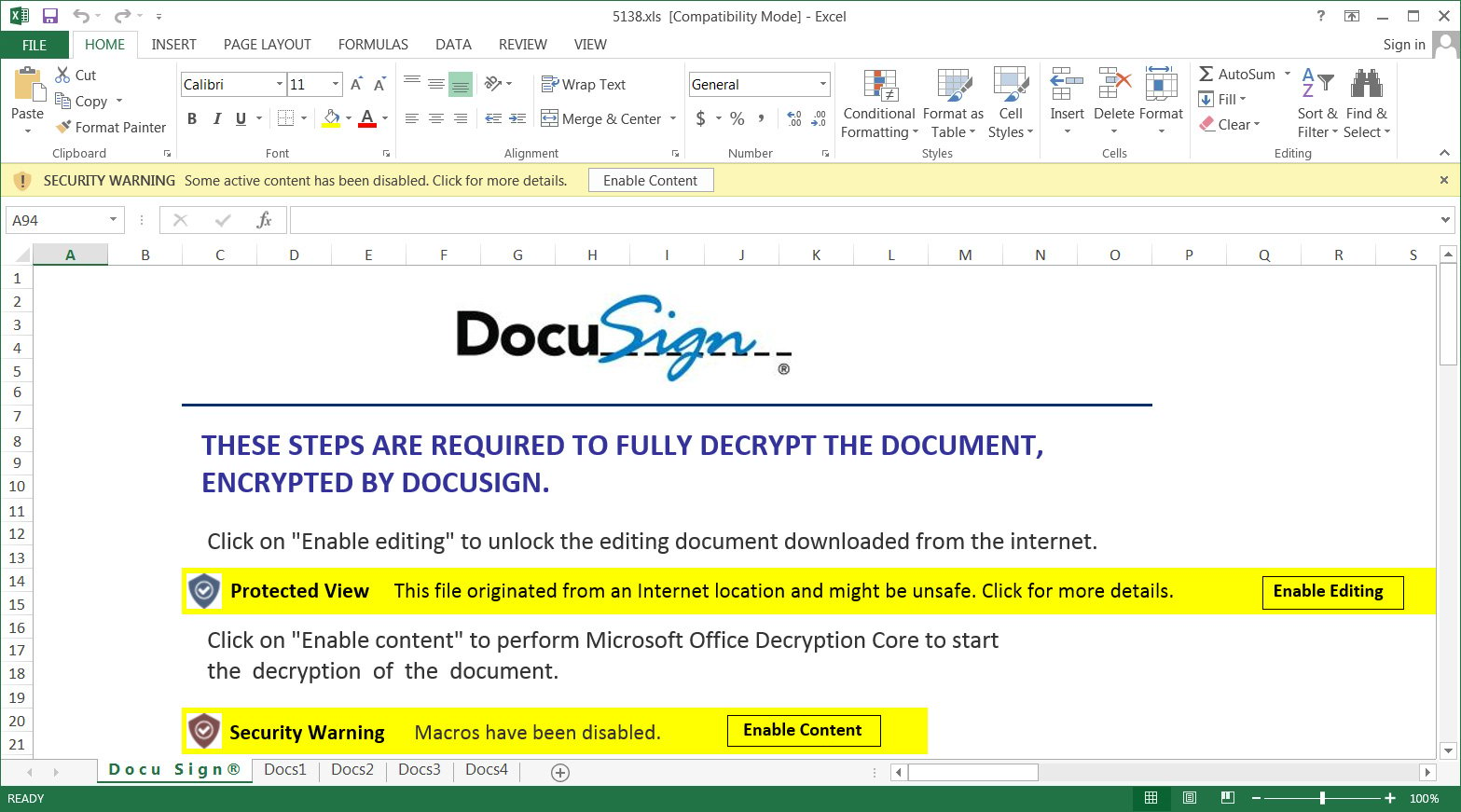

Когда пользователь вводит свой идентификационный номер клиента, веб-сайт автоматически предлагает браузеру загрузить документ Excel (xls или xlsb). Затем агент центра обработки вызовов поможет жертве открыть файл и нажать кнопку «Включить контент», чтобы активировать вредоносные макросы.

В некоторых звонках, злоумышленники просили его отключить антивирус, чтобы предотвратить обнаружение вредоносных документов.

Когда макросы Excel включены, вредоносная программа BazarCall загружается и запускается на компьютере жертвы.

Когда кампания BazarCall только началась, она использовалась для распространения вредоносного ПО BazarLoader, но также начала распространять TrickBot, IcedID, Gozi IFSB и другие вредоносные программы.

Эти заражения Windows особенно опасны, поскольку они обеспечивают удаленный доступ к скомпрометированным корпоративным сетям, где злоумышленники распространяются по сети, чтобы украсть данные или развернуть программы-вымогатели.

Злоумышленники используют BazarLoader и Trickbot для развертывания программ-вымогателей Ryuk или Conti, в то время как IcedID использовался в прошлом для развертывания заражений программ-вымогателей Maze и Egregor.

Благодаря усилиям исследователей служба распространения была вынуждена постоянно менять их номера телефонов и хостинговые сайты, поскольку исследователи их отключили.

К сожалению, даже благодаря совместным усилиям сообщества специалистов по кибербезопасности этот метод распространения оказался очень успешным.

Из-за метода распространения образцы вредоносных программ обычно имеют очень низкий уровень обнаружения на VirusTotal, поскольку они не распространяются публично и не обнаруживаются поставщиками антивирусов.

Кроме того, судя по электронным письмам, люди попадают на эту аферу, поскольку считают, что это законные подписки, которые необходимо отменить.