Существует множество серверов, работающих под управлением различных версий серверных операционных систем Microsoft Windows, которые напрямую подключены к Интернету, что практически не обеспечивает безопасности доступа к ним.

Что такое RDP?

RDP, сокращение от «Протокол удаленного рабочего стола», позволяет одному компьютеру подключаться к другому компьютеру по сети, чтобы использовать его удаленно. В домене компьютеры с операционной системой Windows Client, такой как Windows XP или Windows 10, поставляются с предустановленным клиентским программным обеспечением RDP как часть операционной системы, которая позволяет им подключаться к другим компьютерам в сети, включая сервер организации ( с).

Сегодня, обычно к пользователям RDP относятся системные администраторы, выполняющие удаленное администрирование серверов, а также удаленные работники, которые могут подключаться к виртуализированным настольным компьютерам внутри домена своей организации.

За последние несколько лет в ESET наблюдают рост числа случаев, когда злоумышленники подключались к Интернету с помощью RDP удаленно к Windows Server через Интернет и входили в систему как администратор компьютера. После того, как злоумышленники войдут на сервер как администратор. Далее, они выполняют различные действия:

| Цитата |

|---|

| очистка лог-файлов, содержащих доказательства их присутствия в системе; отключение запланированных резервных копий и теневых копий; отключение защитного программного обеспечения или настройка исключений в нем (что разрешено администраторам); загрузка и установка различных программ на сервер; стирание или перезапись старых резервных копий, если они доступны; эксфильтрация данных с сервера; установка программ добычи монет для генерации криптовалюты, таких как Monero; установка Ransomware с целью вымогательства денег у организации, которые часто выплачиваются с использованием криптовалюты, такой как биткойны. |

Уязвимость BlueKeep позволяет злоумышленникам запускать произвольный программный код на компьютерах своих жертв. Поскольку они могут использовать автоматизированные инструменты для атак, эта атака может распространяться автоматически по сетям без какого-либо вмешательства пользователей, как Win32 / Diskcoder.C ( ака NotPetya) и Conficker в прошлом.

В начале сентября Rapid7, разработчик инструмента пентестинга Metasploit, объявил о выпуске эксплойта BlueKeep. Несмотря на то, что в течение следующих нескольких месяцев не было зарегистрировано заметного увеличения активности BlueKeep, в последнее время ситуация изменилась. В начале ноября, как отмечают ZDNet и WIRED, стали доступны массовые сообщения об эксплуатации BlueKeep. По сообщениям, атаки были менее чем успешными: около 91% уязвимых компьютеров вылетали с ошибкой остановки (так называемая проверка ошибок или синий экран смерти), когда злоумышленник пытается использовать уязвимость BlueKeep. Однако на оставшихся 9% уязвимых компьютеров эти злоумышленники успешно установили программное обеспечение для криптомайнинга Monero.

Защита от злоумышленников, атакующих RDP

Итак, учитывая все это, что вы можете сделать? Ну, во-первых, очевидно, чтобы прекратить подключение напрямую к вашим серверам через Интернет с помощью RDP. Поддержка Windows Server 2008 и Windows 7 заканчивается в январе 2020 года, наличие компьютеров под управлением этих компьютеров и их прямой доступ через RDP через Интернет представляет собой риск для вашего бизнеса, который вы уже должны планировать снизить.

Это не означает, что вам необходимо немедленно прекратить использование RDP, но вам необходимо предпринять дополнительные шаги, чтобы обезопасить его как можно скорее и как можно быстрее. С этой целью мы создали таблицу с десятью основными шагами, которые вы можете предпринять, чтобы начать защищать свои компьютеры от атак на основе RDP.

| Цитата |

|---|

| 1. Запретить внешние подключения к локальным компьютерам через порт 3389 (TCP / UDP) на межсетевом экране периметра. * Блокирует доступ к RDP из Интернета. (* По умолчанию RDP работает на порте 3389. Если вы изменили этот порт на другое значение, то этот порт должен быть заблокирован.) 2. Протестируйте и разверните исправления для уязвимости CVE-2019-0708 (BlueKeep) и включите аутентификацию на уровне сети (NLA) как можно быстрее. Установка исправления Microsoft и следование их предписывающим рекомендациям помогает обеспечить защиту устройств от уязвимости BlueKeep. 3. Для всех учетных записей, в которые можно войти через RDP, требуются сложные пароли (обязательна длинная парольная фраза, содержащая более 15 символов). Защищает от взлома паролей и взлома учетных данных. 4. Установите двухфакторную аутентификацию (2FA) и, как минимум, требуйте ее для всех учетных записей, в которые можно войти через RDP. Требуется второй уровень аутентификации, доступный сотрудникам только через мобильный телефон, токен или другой механизм для входа в компьютеры. 5. Установите шлюз виртуальной частной сети (VPN), чтобы обеспечить безопасность во всех RDP-подключениях вне локальной сети. Предотвращает RDP-соединения между интернетом и вашей локальной сетью. 6. Защитите программное обеспечение для защиты конечных точек паролем, используя надежный пароль, не связанный с учетными записями администраторов и служб. 7. Включите блокировку эксплойтов в программном обеспечении безопасности конечных точек. Убедитесь, что эта функция включена. 8. Изолируйте любой небезопасный компьютер, к которому требуется доступ из Интернета, используя RDP. 9. Заменить небезопасные компьютеры. Если компьютер не может быть исправлен с помощью уязвимости BlueKeep, запланируйте его своевременную замену. 10. Рассмотрите возможность блокировки geoIP на шлюзе VPN. Если сотрудники и поставщики находятся в одной и той же стране или в небольшом списке стран, рассмотрите возможность блокировки доступа из других стран, чтобы предотвратить соединения со стороны иностранных злоумышленников. |

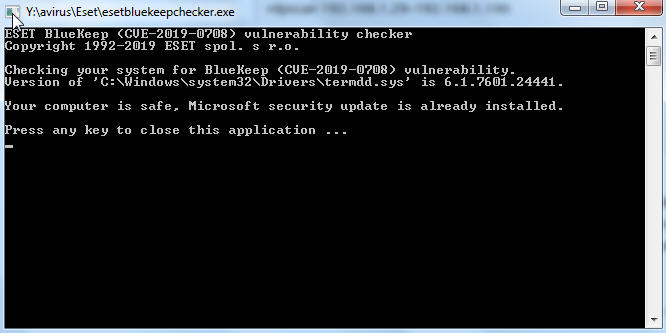

Использование средства проверки уязвимости ESET BlueKeep (CVE-2019-0708)

ESET выпустила бесплатный инструмент BlueKeep (CVE-2019-0708), чтобы проверить, уязвим ли компьютер под управлением Windows. На момент публикации инструмент можно загрузить с:

Program ESET BlueKeep (CVE-2019-0708) vulnerability checker

Version 1.0.0.1

Location

SHA-1 hash C0E66EA2659D2EA172950572FDB5DE881D3882D8

При запуске программа сообщит, уязвима ли система для эксплуатации BlueKeep или нет. В случае уязвимости системы инструмент переместит пользователя на веб-страницу, чтобы загрузить соответствующий патч на веб-сайте Microsoft.

подробнее здесь: