-----------

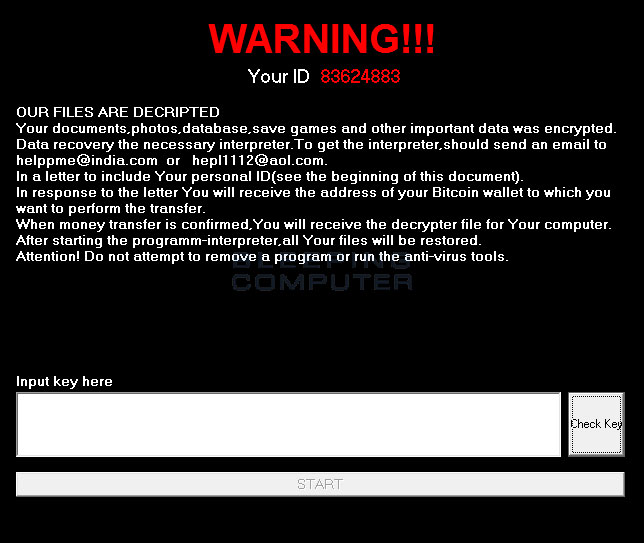

по расшифровке файлов, зашифрованных в RSAUtil обращайтесь в [email protected]

Поставщик ИТ-решений PRO32 сообщает вам, что после 17 лет сотрудничества мы более не являемся эксклюзивным дистрибьютором программных продуктов словацкого разработчика ESET в России, Республике Беларусь, Казахстане, Азербайджане, Узбекистане, Кыргызстане, Таджикистане, Туркменистане, Молдове, Грузии и Армении.

Купить и продлить лицензии ESET на нашем сайте больше нельзя.

Предлагаем вам попробовать новый антивирус от компании PRO32.

Продукты PRO32 — это технологичные решения, надежная защита от киберугроз и максимальная производительность устройств на Windows / Android.

Для действующих клиентов ESET мы предлагаем промокод на скидку в размере 15% — ESET15. Скопируйте его и после добавления товара в корзину, не забудьте его применить в корзине.

| Цитата |

|---|

| Identified by ransomnote_filename: How_return_files.txt sample_extension: .<email>.ID<id> Click here for more information about RSAUtil |

| Код |

|---|

;uVS v4.0.10 [http://dsrt.dyndns.org]

;Target OS: NTv6.1

v400c

OFFSGNSAVE

zoo %SystemDrive%\USERS\ЮЗЕР\PICTURES\SVDHOST.EXE

zoo %SystemDrive%\USERS\ЮЗЕР\APPDATA\ROAMING\MIICROSOFT\ST.BAT

;------------------------autoscript---------------------------

delall %SystemDrive%\USERS\ЮЗЕР\APPDATA\LOCAL\TEMP\RARSFX5\1.VBS

delall %SystemDrive%\USERS\ЮЗЕР\APPDATA\ROAMING\MIICROSOFT\ST.BAT

zoo %SystemDrive%\USERS\ЮЗЕР\APPDATA\ROAMING\MICROSOFT\WINDOWS\START MENU\PROGRAMS\STARTUP\MICROSOFT OPERATING SYSTEM.EXE

addsgn A7679BF0AA0234BA4AD4C6F1F1891261848AFCF689AA7BF1A0C3C5BC50559D24704194DE5BBDAE92A2DD78F544E95C16DC9EE82BD6D738076F775BACCA8A0931 8 Win64/CoinMiner 7

zoo %SystemDrive%\USERS\ЮЗЕР\APPDATA\ROAMING\MICROSOFT\WINDOWS\TEMPLATES\SVCHOST.EXE

addsgn BA6F9BB2BD994D720B9C2D754C21F8F9DA7503D3B5E41F787AE623A250D68E69CB09C357C17077572B8048530E95A5D23554E9F36DB9C341CD0288ACBF1E2606 8 TR/Drop.Agent.CE.10 7

addsgn BA6F9BB2BD994D720B9C2D754C21F8F9DA7503D3B5E41F787AE623A250D68E69CB09C357C17077572B8048530E95A5D23554E9F36DB9C341CD0288ACBF1E2606 8 Win64/CoinMiner 7

zoo %SystemDrive%\USERS\ЮЗЕР\APPDATA\ROAMING\MIICROSOFT\RAN.EXE

addsgn 9AC0769A55024C720BD4C6E5508912ED79CAFCF60A3E131085C3C5BCB883314C23B49B637F55F5492B8084F7460649FA15DFE8725532F26C2D77077BF347229B 8 miner 7

addsgn A7679BF0AA02B4D14BD4C6B1FA881261848AFCF689AA7BF1A0C3C5BC50559D24704194DE5BBDAE92A2DD78F544E95CE6DC9FE82BD6D7E0FD6C775BACCA52F332 8 miner 7

chklst

delvir

delref HTTPS://CLIENTS2.GOOGLE.COM/SERVICE/UPDATE2/CRX?RESPONSE=REDIRECT&PRODVERSION=38.0&X=ID%3DEFAIDNBMNNNIBPCAJPCGLCLEFINDMKAJ%26INSTALLSOURCE%3DONDEMAND%26UC

apply

deltmp

delref %SystemRoot%\SYSWOW64\SPOOL\DRIVERS\X64\3\CNAP3LAK.EXE

delref %SystemDrive%\USERS\ЮЗЕР\APPDATA\ROAMING\MIICROSOFT\SSSSS.VBS

delref %SystemDrive%\USERS\ЮЗЕР\APPDATA\ROAMING\MIICROSOFT\AAA.VBS

delref %SystemDrive%\USERS\671D~1\APPDATA\LOCAL\TEMP\CHROME_BITS_4928_8768\26.0.0.151_WIN64_PEPPERFLASHPLAYER.CRX3

delref %SystemDrive%\USERS\ANDREY\APPDATA\LOCAL\TEMP\CHROME_BITS_4808_27597\26.0.0.151_WIN64_PEPPERFLASHPLAYER.CRX3

delref %SystemDrive%\USERS\ANDREY\APPDATA\LOCAL\TEMP\CHROME_BITS_6272_2413\505_ALL_STHSET.CRX3

delref %SystemDrive%\USERS\IRINA\APPDATA\LOCAL\TEMP\CHROME_BITS_4240_6332\498_ALL_STHSET.CRX3

delref D:\ВИТРАЖИ\СКЛАД\SLS-SKLAD\SLS-SKLAD\MONITOR.EXE

delref A9A33436-678B-4C9C-A211-7CC38785E79D\[CLSID]

delref {23E5D772-327A-42F5-BDEE-C65C6796BB2A}\[CLSID]

delref {177AFECE-9599-46CF-90D7-68EC9EEB27B4}\[CLSID]

delref {CEF51277-5358-477B-858C-4E14F0C80BF7}\[CLSID]

delref {59116E30-02BD-4B84-BA1E-5D77E809B1A2}\[CLSID]

delref %SystemDrive%\VIRTUAL MACHINES\WINDOWS7\WINDOWS7.VMX

delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID]

delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID]

delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID]

delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID]

delref {8AD9C840-044E-11D1-B3E9-00805F499D93}\[CLSID]

delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID]

delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID]

delref %SystemDrive%\PROGRAM FILES (X86)\YOTA\YOTA ACCESS (MODEMS)\YOTAACCESS.EXE

delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID]

delref {3AB1675A-CCFF-11D2-8B20-00A0C93CB1F4}\[CLSID]

delref %Sys32%\MSSPELLCHECKINGFACILITY.DLL

delref %Sys32%\BLANK.HTM

delref %Sys32%\DRIVERS\NMPAR.SYS

delref %Sys32%\DRIVERS\NMSERIAL.SYS

delref %Sys32%\PSXSS.EXE

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.33.3\PSMACHINE_64.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.32.7\PSMACHINE_64.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.30.3\PSMACHINE_64.DLL

delref %Sys32%\SHAREMEDIACPL.CPL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.31.5\PSMACHINE_64.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.29.5\PSMACHINE_64.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.33.3\PSMACHINE.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.32.7\PSMACHINE.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.30.3\PSMACHINE.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\ADOBE\ACROBAT READER DC\ACRORD32INFO.EXE

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.31.5\PSMACHINE.DLL

delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\UPDATE\1.3.29.5\PSMACHINE.DLL

delref E:\AUTOINSTALL.EXE

delref D:\SETUP.EXE

delref D:\ВИТРАЖИ\СКЛАД\SLS-SKLAD\SKLAD_W.EXE

;-------------------------------------------------------------

restart

czoo

|