1. Откочевал недавно (с мая и до осени 2014г) и отплясал по нервам пользователей и ИТ сотрудников .

Первые - продолжают открывать все письма подряд, так как привыкли доверять тому что говорят по телевизору, и тому что печатают в газетах и письмах. К печатному слову особенное доверие. " К любым чертям с матерями катись любая бумажка, но эту...", составленную по всем правилам социальной инженерии: акты приема-передачи, акты сверки_проверки, скан-счета на оплату, счет для оплаты задолженности, письмо из ФНС, судебная повестка по гражданскому делу и многочисленное т.д. - обязательно откроют из вложенного архива, и запустят.

В основе такого поведения, конечно же, незнание того факта что исполняемые файлы

| Код |

|---|

*.exe, *.com, *.pif, *.js, *.cmd, *.scr, *.bat, *.vbs, *.wsf, *.lnk, *.hta |

Криптологического решения по расшифровке документов *keybtc@gmail_com, *paycrypt@gmail_com до сих пор нет и скорее всего не будет.

На дворе стоит уже февраль 2015г, и новый, не менее(а может быть и более) технологичный шифратор, ctb-locker, он же encoder.686, Critroni.A, FileCoder.DA, уже на порядок выше запрашивает сумму за расшифровку документов - 3btc, по нынешним временам - целое состояние под 100 000руб!

Принцип работы злоумышленников прост. Письмо, помимо цепляющего текста, содержит вложенный документ (или ссылку на загрузку документа (как правило в архиве) из сети), который обычно является (в последнее время все чаще -закодированным скриптом) загрузчиком шифратора из сети. Расчет на человека, который невнимателен при появлении в почте сообщений от невидимых (и неведомых) адресатов. И на то, что антивирусные лаборатории не успевают выпускать новые детекты, а правила HIPS в новых антивирусных продуктах будут обойдены при запуске загрузчика.

-----------

2. краткое описание некоторых видов шифраторов.

1. bat.encoder/paycrypt/keybtc/

в сети появился примерно в мае-июне 2014 года.

запуск шифратора происходит из вложенного в архив zip js-скрипта.

для шифрования файлов используется легальная утилита GnuPG (v 1.4.18), скачиваемая из сети.

метод шифрования PGP, к исходному имени зашифрованных документов добавлено расширение keybtc@gmail_com, paycrypt@gmail_com

пример зашифрованного файла: Паркет доска.doc.keybtc@gmail_com

файлы необходимые для расшифровки: KEY.UNIQUE (содержит список зашифрованных файлов), KEY.PRIVATE (содержит sec key из ключевой пары, созданной на стороне юзера) мануал злоумышленников UNCRYPT.TXT содержит инструкцию по расшифровке документов после оплаты.

электронная почта злодеев: или

2. filecoder.CQ /encoder.567 / Cryakl* /

файл шифратора маскируется под утилиту winrar.exe

после запуска шифратор прописывает в автозапуск в реестр, поэтому возможен повторный запуск шифратора после перезагрузки системы

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmma

progrmma C:\Program Files\temp\WINRAR.EXE

пример зашифрованного файла:

KEY_GPG.rar.id-{SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK-28.01.2015 13@18@508370589}

электронная почта злодеев:

3. *

Win32/Filecoder.DG (ESET) / encoder.741 (DrWeb)/

пример файла шифратора: Архивная документация о привлечении в качестве свидетеля по гражданскому делу №573265.exe

файл шифратора копируется в папку автозапуска (StartUp) поэтому возможно продолжение шифрования, если оно не завершено.

пример зашифрованного файла: к имени файла добавлено

стоимость расшифровки: 200$

4.*

Win32/Filecoder.NAM (ESET)/ Encoder.741 (DrWeb) /

пример файла шифровальщика: Судебная повестка по гражданскому делу №17695.exe

файл шифратора копируется в папку автозапуска (StartUp) поэтому возможно продолжение шифрования, если оно не завершено.

пример зашифр. файла:

5. *.xtbl/Win32/Filecoder.ED

примеры зашифрованных файлов:

1IxTrDlM1113GNeXGWqmuZkC-s-EIHxO5m07aPy79kQPO5+p-YqbT4d4qFTTUoYS.xtbl

62k2lvR1pid5uS5SAGR0VpQEjBgswoy8yDb9rq8a9X7KknbkYNrERlLr1ORm

файл шифратора прописывается в автозапуск:

HKEY_USERS\S-1-5-21-1645522239-854245398-682003330-1003\Software\Microsoft\Windows\CurrentVersion\Run\Client

Server Runtime Subsystem

C:\DOCUMENTS AND SETTINGS\ALL USERS\APPLICATION DATA\WINDOWS\CSRSS.EXE

после завершения шифрования и перезапуска системы, остается в памяти.

e-mail: или .

6. СTB-locker (Curve-Тор-Bitcoin Locker)

Filecoder.DA /Critroni / Encoder.686 (DrWeb)/Ransom.Win32.Onion.y/

дата создания - июнь 2014 год

исполняемый файл, шифрующий документы прописывается так же в планировщик задач.

C:\WINDOWS\TASKS\WADOJXK.JOB

C:\DOCUME~1\%userprofile%\LOCALS~1\Temp\biefwoi.exe

поэтому, после перезагрузки системы шифрование будет продолжено, если по каким то причинам не было завершено.

расширение зашифрованных файлов может быть случайным. например: *.onklibe

особенность данного шифратора в том, что он использует сеть TOR для связи с командным сервером

---------------------------------

3. что делать?

готовим сани к зиме летом, а систему безопасности укрепляем круглый год.

1. для укрепления рубежа brain -"искусство обмана" по противодействию методам соц_инженерии. "Искусство обмана" показывает насколько мы все уязвимы - правительство, бизнес, и каждый из нас лично - к вторжениям социальных инженеров.

2. настраиваем в локальных политиках безопасности

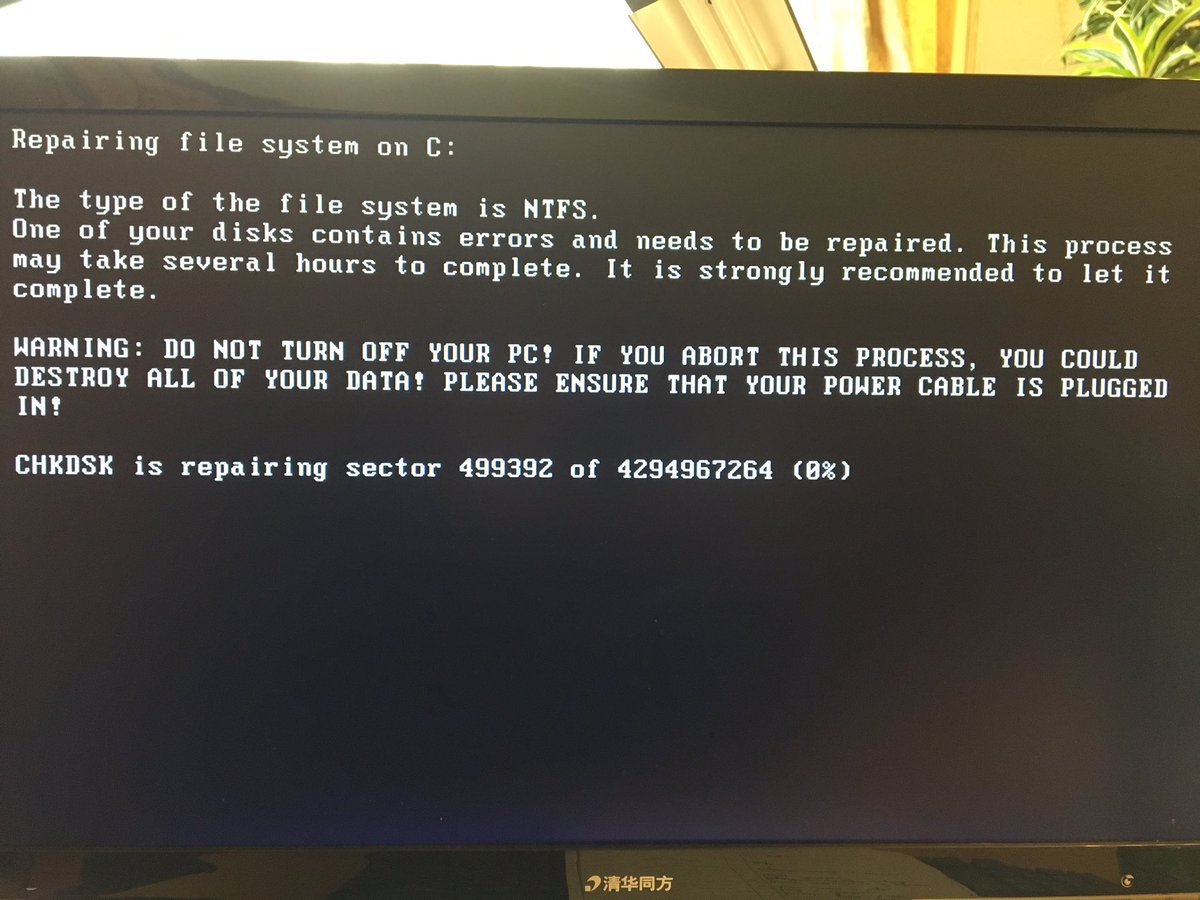

С помощью правил блокируем запуск троянов по относительным путям и маскам файлов.

Например, данное правило запрещает запуск всех программ с расширением *.exe по указанному относительному пути %UserProfile%\Local Settings\*.exe

для автоматизации создания правил ограниченного использования программ можно использовать

-----------------

4. если ваши файлы уже зашифрованы..

Метод 1: резервное копирование

Первый и лучший способ - восстановить данные из последней резервной копии.

Метод 2: File Recovery Software

Похоже, что, когда CTB Locker шифрует файл, он сначала делает копию, шифрует копию, а затем удаляет оригинал.

Поэтому пробуйте использовать программное обеспечение, например R-Studio или Photorec чтобы восстановить некоторые из ваших исходных файлов.

Метод 3: Shadow Volume Copies

. К сожалению, шифратор будет пытаться удалять любые Shadow Volume Copies на вашем компьютере, но иногда это не удается сделать.

©, chklst.ru, forum.esetnod32.ru