Согласно дате создания приватных ключей

мы можем условно выделить несколько периодов:

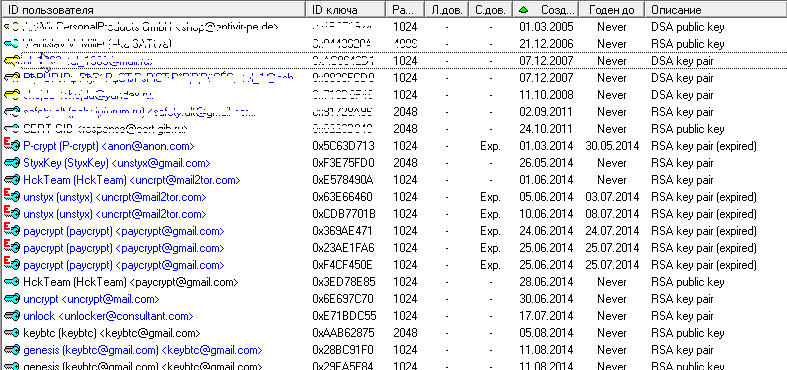

1. начиная с 01.03.2014 г. для шифрования *.unblck@gmail_com, *.uncrpt@gmail_com, *.unstyx@gmail_com использовались следующие мастер-ключи:

| Код |

|---|

P-crypt (P-crypt) <[email protected]>0x5C63D713/0x591A1333 создан 01.03.2014 года. passphrase к данному мастер-ключу к сожалению неизвестна. passphrase для сессионных ключей — "P-crypt" |

| Код |

|---|

StyxKey (StyxKey) <[email protected]> 0xF3E75FD0/0x01270FE6 создан 26.05.2014 года passphrase: «HckTeam” passphrase для сессионных ключей: «unstyx» |

| Код |

|---|

HckTeam (HckTeam) <[email protected]>0xE578490A/0xF107EA9F создан 01.06.2014 года. Passphrase:”HckTeam” passphrase для сессионных ключей могут быть: «paycrypt», «unblck», «uncrpt» в зависимости от идентификатора сессионного ключа. |

т.о. если шифрование данным шифратором происходило в период с 26.05.2014 по 28.06.2014 года, используя известные мастер-ключи StyxKey (StyxKey) и HckTeam (HckTeam) возможно расшифровать ключевой файл KEY.PRIVATE и извлечь сессионный secring.gpg, который необходим для расшифрования документов пользователя.

2. следующий период в истории bat-энкодера начинается с 28 июня 2014г, когда был создан новый ключ

| Код |

|---|

HckTeam (HckTeam) <[email protected]>0x3ED78E85/0xF05CF9EE |

с этого момента шифрование документов идет с расширением *.paycrypt@gmail_com

по данному ключу нет в доступе секретной части.

05 августа 2014 г создан новый ключ

| Код |

|---|

keybtc (keybtc) <[email protected]>0xAAB62875/0xA3CE7DBE |

с этого момента шифрование документов идет с расширением *.keybtc@gmail_com

по данному ключу нет секретной части.

Сессионные ключи в этот период имеют идентификаторы genesis ([email protected]) <[email protected]> и cryptpay (cryptpay) <[email protected]> создаваемые без парольной фразы.

В период июль 2014 года так же параллельно шло распространение простого энкодера с шифрованием *.PZDC, *.CRYPT, *.GOOD с использованием следующих ключей:

| Код |

|---|

uncrypt <[email protected]>0x6E697C70/0xDF907172 создан 30.06.2014года extension: (*.pzdc, *.crypt) passphrase: “,tpgfhjkZ” |

| Код |

|---|

unlock <[email protected]>0xE71BDC55/0x63D1F277 от 17.07.2014 года extension: (*.good) passphrase: "Jur59ETnqq" |

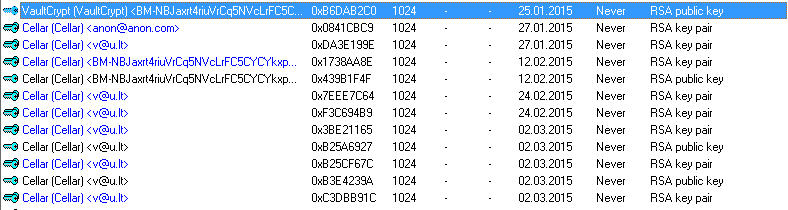

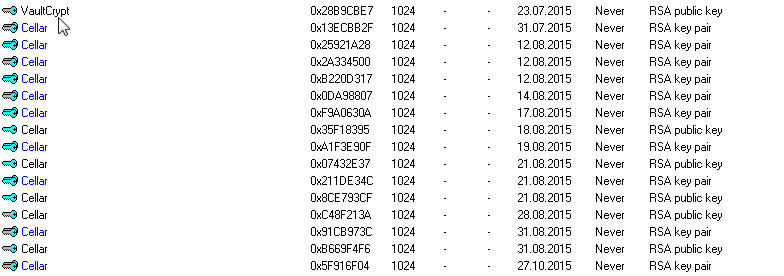

3. с января 2015 года

и по октябрь 2015 года бат-энкодер шифрует файлы пользователей с расширением *.vault

в этот период смена мастер-ключей происходила часто, и неизвестен ни один ключ VaultCrypt для восстановления сессионных secring.gpg из VAULT.KEY

сессионные ключи в этот период имеют идентификатор Cellar и не содержат пассфразу.

В конце декабря 2015 года энкодер из России переместился в Германию, и трижды там отметился как *.xrtn, *.trun, *.xort. Во всех трех случаях был использован ключ kkkkk <[email protected]> (от 15.04.2015г)

©, chklst.ru, forum.esetnod32.ru